浪潮信息 KeyarchOS 安全可信攻防体验

1. KeyarchOS——云峦操作系统简介

KeyarchOS 即云峦服务器操作系统(简称 KOS)是浪潮信息基于 Linux 内核、龙蜥等开源技术自主研发的一款服务器操作系统,支持 x86、ARM 等主流架构处理器,广泛兼容传统 CentOS 生态产品和创新技术产品,可为用户提供整套可视化 CentOS to KeyarchOS 迁移方案。KeyarchOS 是一款面向政企、金融等企业级用户的 Linux 服务器操作系统,面向行业提供服务器操作系统解决方案。其在 OpenAnolis 社区版的基础上,加入自主研发的软件,其稳定性、安全性、兼容性和性能等核心能力均已得到充分验证。

KeyarchOS 具备稳定可靠、高效软硬件协同、全天候运维、安全可信等特性,增强了对云计算、人工智能等场景的支持,性能稳定性领先,生态完善,符合金融、能源、交通、通信、教育、医疗等关键行业的应用要求在服务器操作系统领域,从最早的 KUX 开始,浪潮信息已经有 10 余年的研发和技术经验,相关产品在关键行业广泛应用,支持光盘、U盘、PXE 等安装方式,可部署在用户物理裸机服务器、虚拟机和容器等环境,同时为用户提供部署、升级和迁移方案,以及完整的生态支持和专业的技术保障,累计装机超 20 万台。

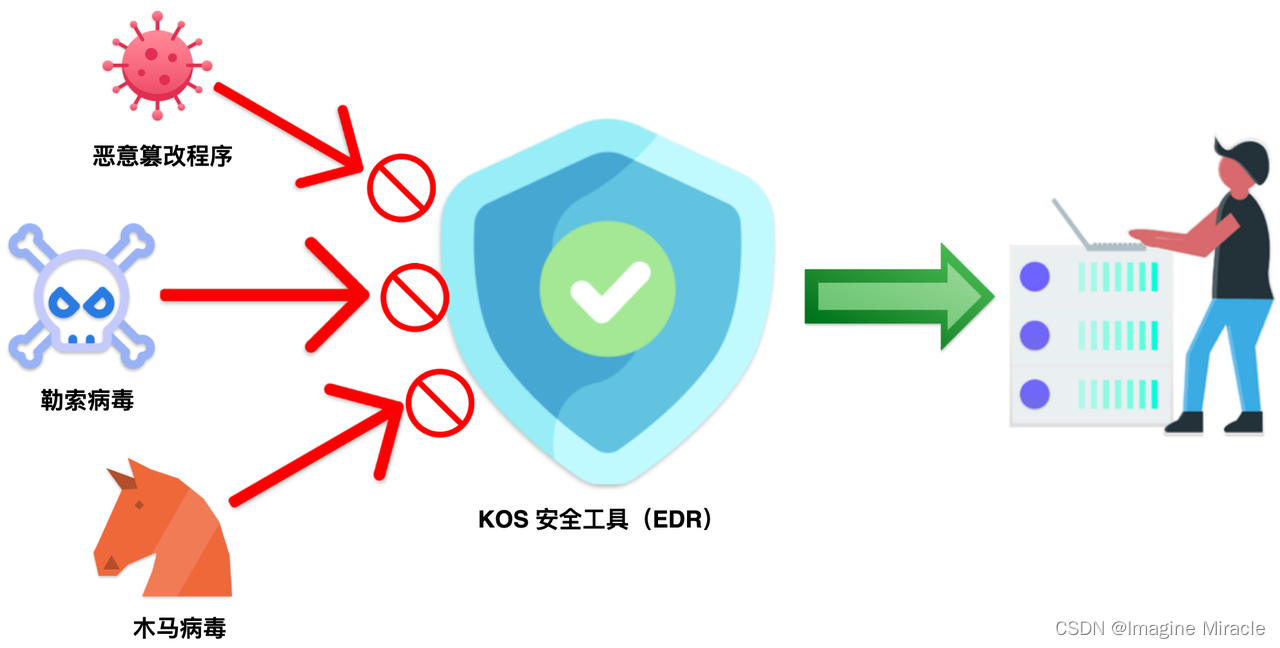

2. EDR Agent简介

EDR 作为 KeyarchOS 的安全工具,通过安装在 KeyarchOS 主机上的本地客户端(Agent)与管理中心联动,提供病毒木马、勒索软件、暴力破解等攻击的查杀防护功能,防御未知程序运行和关键业务文件篡改。为主机提供安全稳定的运行环境,为业务的开展保驾护航。

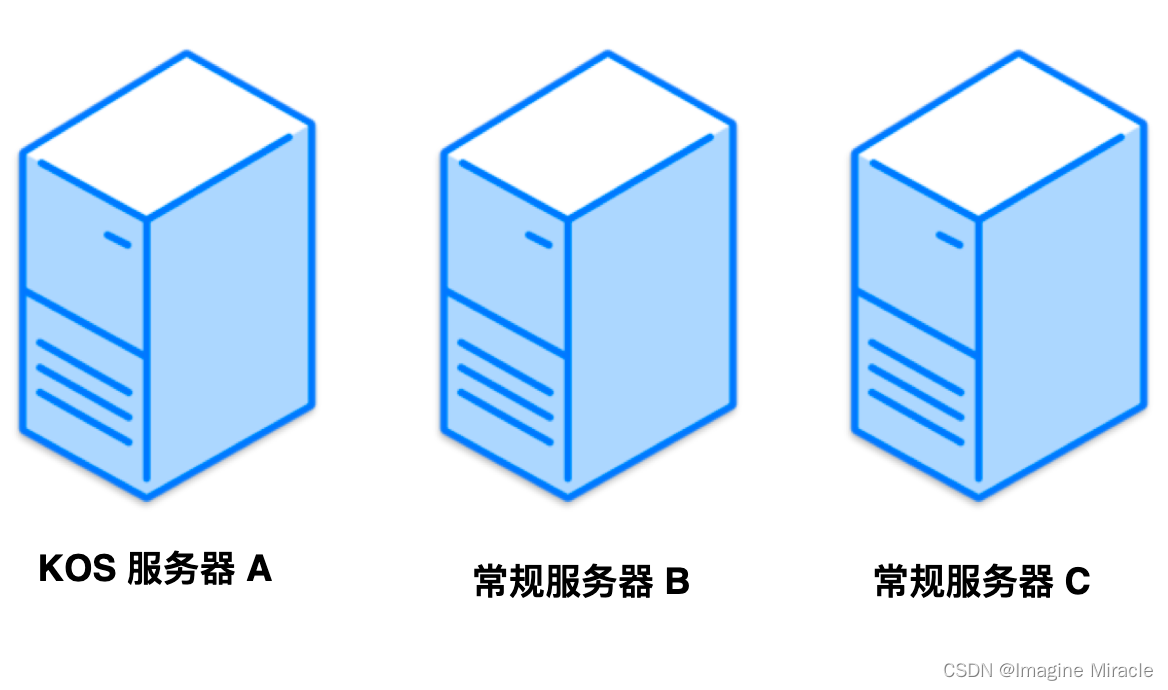

3. EDR 防病毒能力测试

为了验证 EDR(KeyarchOS 的安全工具)的防病毒能力到底如何,下面准备了三台服务器用来进行测试内容。

KeyarchOS服务器 A:安装KeyarchOS系统的服务器(具备EDR工具);- 常规服务器 B:未安装

KeyarchOS系统的服务器; - 常规服务器 C:未安装

KeyarchOS系统的服务器。

3.1. 勒索病毒防护能力测试

3.1.1. 已知勒索病毒防护能力

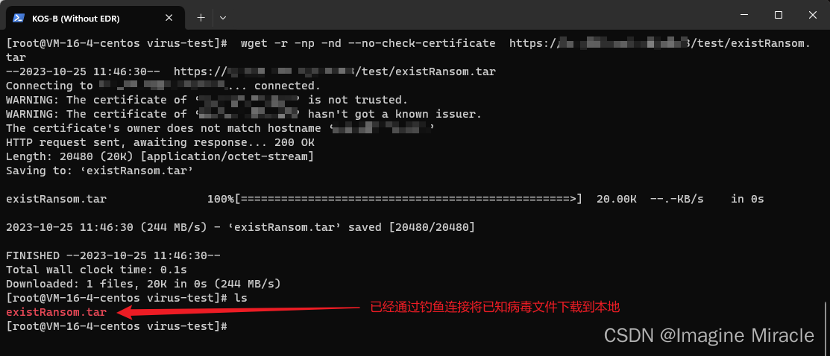

主机 B 测试(不具备 EDR 工具)

首先使用已知的勒索病毒对未安装 EDR 的主机 B 进行钓鱼连接下载恶意文件进行测试,看其是否能自主避免已知的勒索病毒。

可以看到在主机 B 上通过访问钓鱼链接,成功将恶意文件下载到了本地,未具备 EDR 工具的主机 B 不能够自主发现并阻止恶意文件的下载。

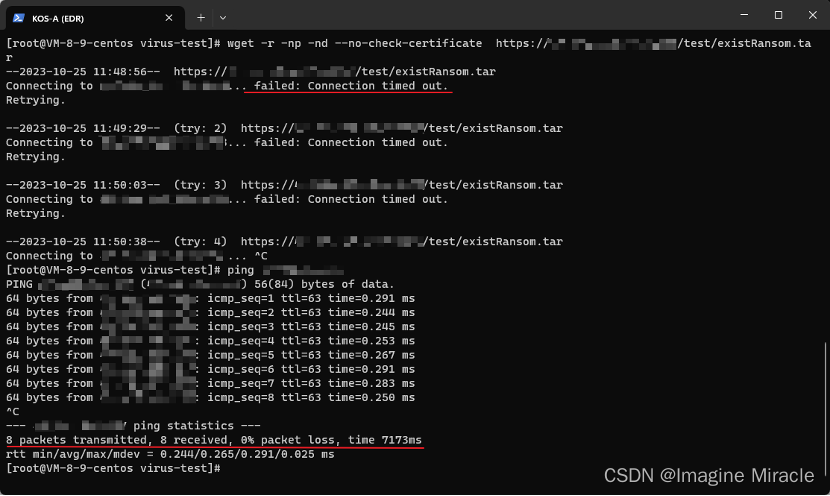

主机 A 测试(具备 EDR 工具)

现在已安装 EDR 的主机 A 上通过钓鱼链接方式下载包含已知病毒样本。

用已知勒索病毒对已安装 EDR 的主机 A 进行钓鱼连接下载恶意文件,可以看到安装了 EDR 的主机 A 会主动成功拦截,使其不能通过钓鱼连接下载的恶意文件到本地。

3.1.2. 未知勒索病毒防护能力

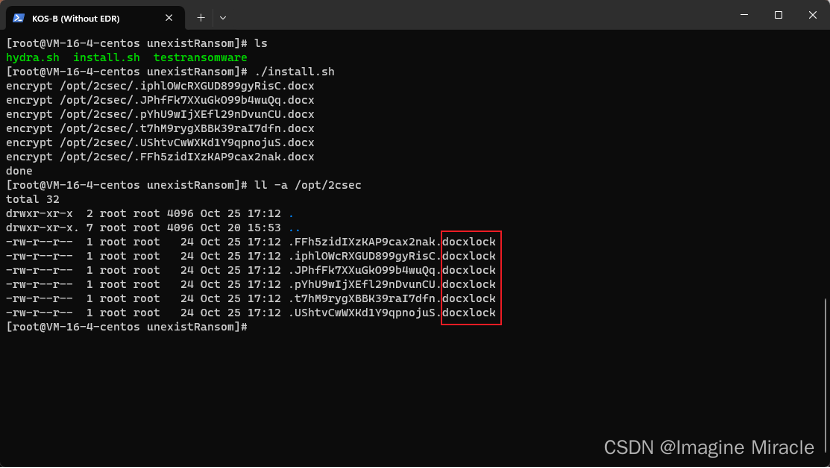

这里使用下载好的 unexistRansom 恶意文件,其中存在勒索病毒样本,运行后会加密 /opt/2csec/ 目录下的 docx 后缀文件,并修改后缀为 docxlock。

主机 B 测试(不具备 EDR 工具)

可以看到未安装 EDR 的主机 B 在运行未知的勒索软件后,直接会将 /opt/ 目录下的目标文件进行非法加密(想到自己的主机要是被这样恶意破坏,可怕😨)。

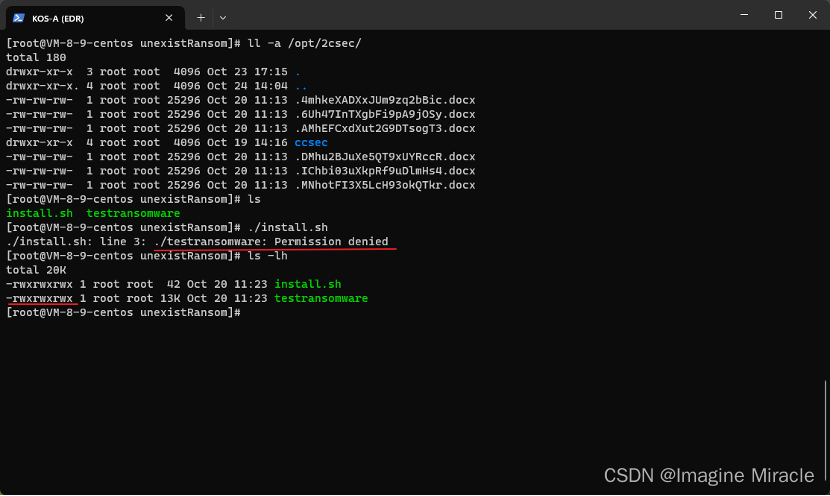

主机 A 测试(具备 EDR 工具)

可以看到安装了 EDR 的主机 A 在运行未知的勒索软件后,即便恶意软件具有可执行权限,EDR 软件也会主动禁止其执行非法操作,保护用户主机的安全。

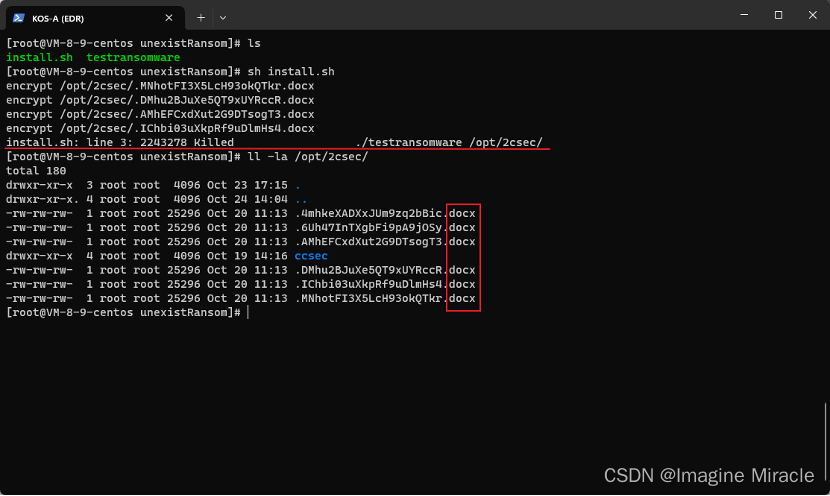

3.1.3. 基于行为勒索病毒的防护能力

病毒介绍:当勒索病毒程序已经进入主机并拥有运行权限时,这个时候系统会信任该文件让其存在本地,若是常规系统当该病毒文件运行后是无法感知的。

这里使用的病毒样本文件的功能和上文中“未知勒索病毒”样本文件的作用是相同的,运行后会恶意修改 /opt/2csec 目录下的 .docx 文件。因此这里仅对主机 A(安装了 EDR)进行测试。

可以看到在安装了 EDR 的主机 A 上,即便勒索病毒文件已经被恶意启动执行,而 EDR 仍然能在执行中的进程中识别并标识为勒索病毒,并将其杀死,保护目标业务文件无法被恶意修改。

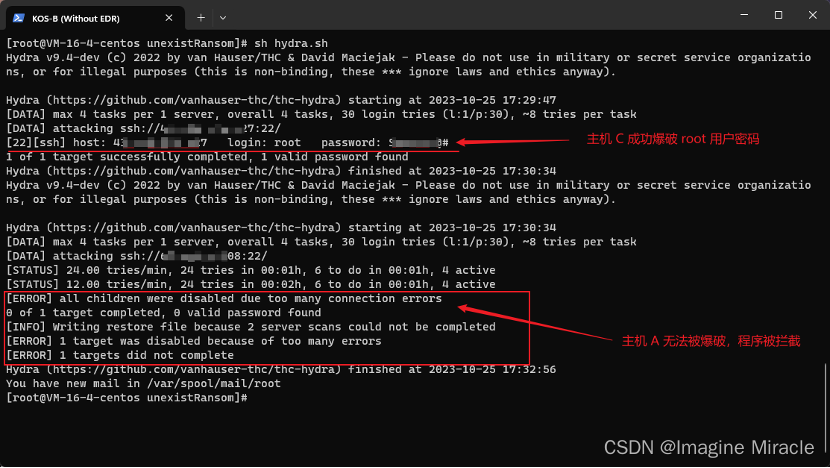

3.2. 基于暴力破解的横向渗透防护

病毒横向渗透一般途径为暴力破解,下面分别对主机 B (未安装 EDR)使用 hydra 暴力破解工具(会暴力破解获取 root 账户密码)对已安装 EDR 的主机 A 和未安装 EDR 的主机 C 进行暴力破解。

[注]:横向渗透,就是在已经攻占部分内网主机的前提下,利用既有的资源尝试获取更多的凭据、更高的权限,进而达到控制整个内网、拥有最高权限、发动 APT (高级持续性威胁攻击)的目的。

从爆破软件的运行结果来看,对于未安装 EDR 的主机 C 来说,成功暴力破解获取到了 root 用户的密码,而对于安装了 EDR 的主机 A 来说,在破解是发生错误,即被主机 A 的 EDR 程序拦截,从而破解失败。

3.3. 网页恶意篡改防护能力

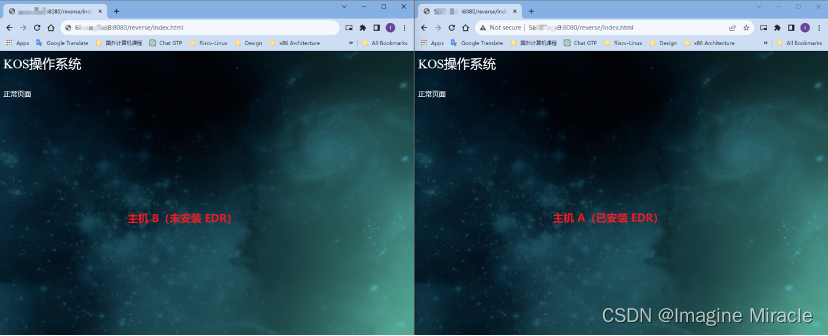

在已安装 EDR 的主机 A 和不具备 EDR 的主机 B 上搭建 Web 服务器,通过浏览器即可访问到 Web 主页。

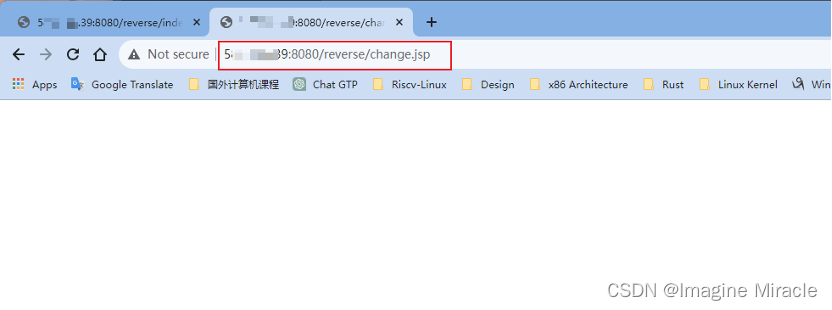

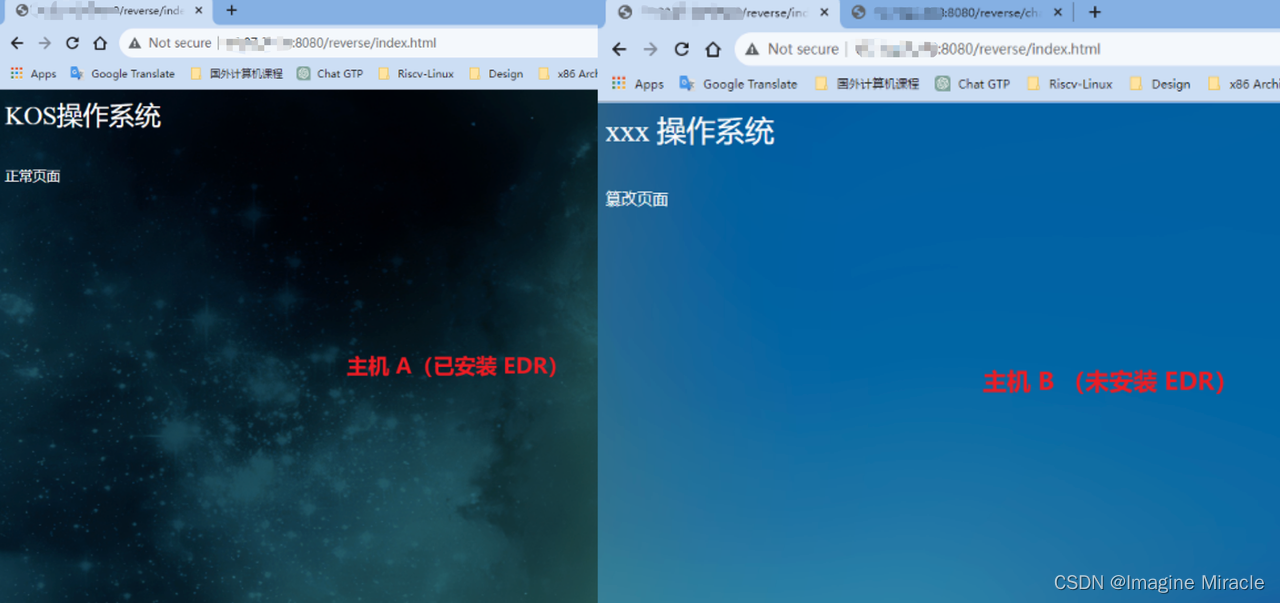

对主机 A 和主机 B 分别访问恶意篡改脚本,欲将其 Web 主页修改成其他页面。

可以看到安装了 EDR 的主机 A 的 Web 主页并未发生任何变化,还是原来的模样,而未具备 EDR 的主机 B 已经被轻松拿下,自己的 Web 主页早已面目全非。事实上篡改 Web 主页这件事在日常中经常遇到,在使用某些软件或者访问某些网页时,经常会弹出一个窗口询问“是否要将xxx设置为主页”(有的更加恶意会直接自动修改),当你不小心点了“确认”后,那你的浏览器主页立马就变成它们自己的指定网址(常常时一堆广告)。

4. EDR 安全工具体验小结

4.1. EDR 的亮点

在正常使用 KOS 过程中是无法感知到 EDR 的存在,也就是说 EDR 安全工具不会影响系统的正常使用和其他正规软件的运行,在没有恶意软件时不会错误阻止常规软件和文件的使用,更不会因此拖慢其他软件的运行。而当系统即将遭遇恶意软件或正在遭遇恶意软件的破坏时,EDR 会立刻将其处理保护系统环境。通过上文中笔者对其进行了多种多次的恶意性攻击测试,EDR 工具都能即刻对其作出相应的反应,将系统维持在一个安全的环境内,默默的保障着用户的信息安全。因此作为一个安全防护软件来说的表现还是非常优秀的(👍)。

4.2. 建议和意见

作为一个安全防护软件来说当然是需要与时俱进,因为病毒的更新速度实在是不可忽视,因此希望 EDR 可以逐渐壮大,能够应对所有已知和未知的恶意行为。在处理恶意病毒的同时能够避免数据的泄漏和损坏,极大可能性的保障用户系统和数据的安全。