【wireshark笔记 2022.9.15】

wireshark笔记 2022.9.15

CIDR名词解释

- CIDR(无类别域间)是一个在Internet上创建附加地址的方法,这些地址提供给服务提供商(ISP),再由ISP分配给客户。CIDR将路由集中起来,使一个IP地址代表主要骨干提供商服务的几千个IP地址,从而减轻Internet路由器的负担

wireshark入门

功能

- 网络流量捕获和分析的软件

历史

- Ethereal是Wireshark的前身,2006年更名为wireshark

原理

- 捕获二进制流量

- 转换wireshark组装数据包

- 分析捕获的数据包、识别协议等信息

优势

- 开源免费

- 跨平台

- 可视化

- 功能强大,支持协议种类多

下载安装

- 官网 https://www.wireshark.org

基本使用

选择网卡

- 查询到kali中的对外网卡名称为eth0

──(root💀newkali)-[~]

└─# ip a 130 ⨯

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP

link/ether 00:0c:29:b2:f0:10 brd ff:ff:ff:ff:ff:ff

inet 10.0.0.130/8 brd 10.255.255.255 scope global noprefixroute eth0

valid_lft forever preferred_lft forever

inet6 fe80::20c:29ff:feb2:f010/64 scope link noprefixroute

valid_lft forever preferred_lft forever

- 抓包停止后才能另存筛选的数据包

wire shark界面

- 由上至下,标题栏、菜单栏、工具栏、筛选过滤器、

伯克利包过滤规则

- BPF(Berkeley Packet Filter)采用与自然语言相近的语法,利用语法构造字符串前确定保留的具体符合规则的数据包而忽略其他数据包

- 最简单语法空白字符

语法规则

- type 表示对象 如IP地址、子网或者端口 host net port

- dir 表示数据包传输的方向 src dst

- proto 表示数据包匹配的协议类型 ether(二层协议) ip tcp arp

案例演示

- 宿主机IP10.0.61.61,kali虚拟机IP10.0.0.130,访问192.168.1.131,掩码均为24位

- 筛选IP格式如下

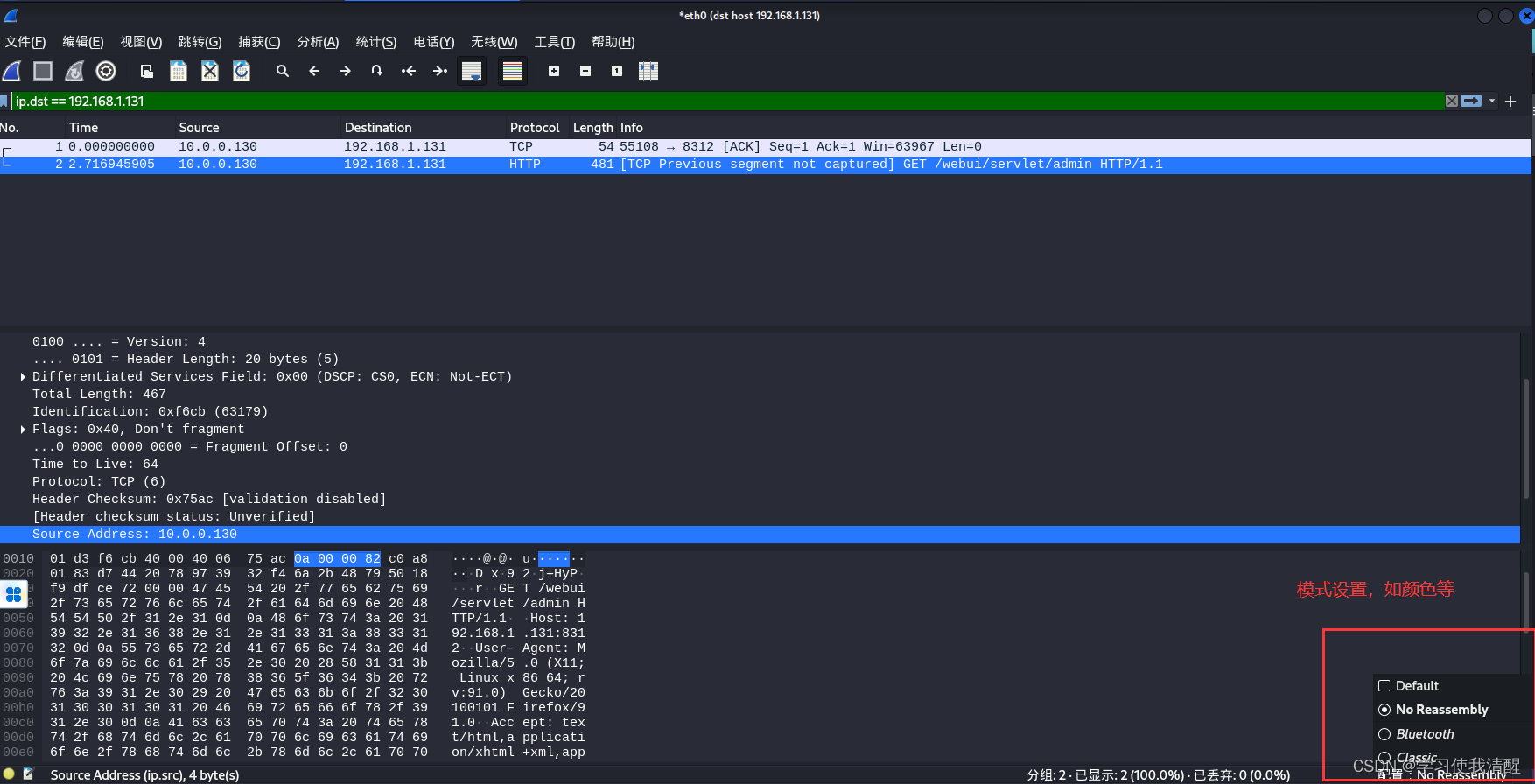

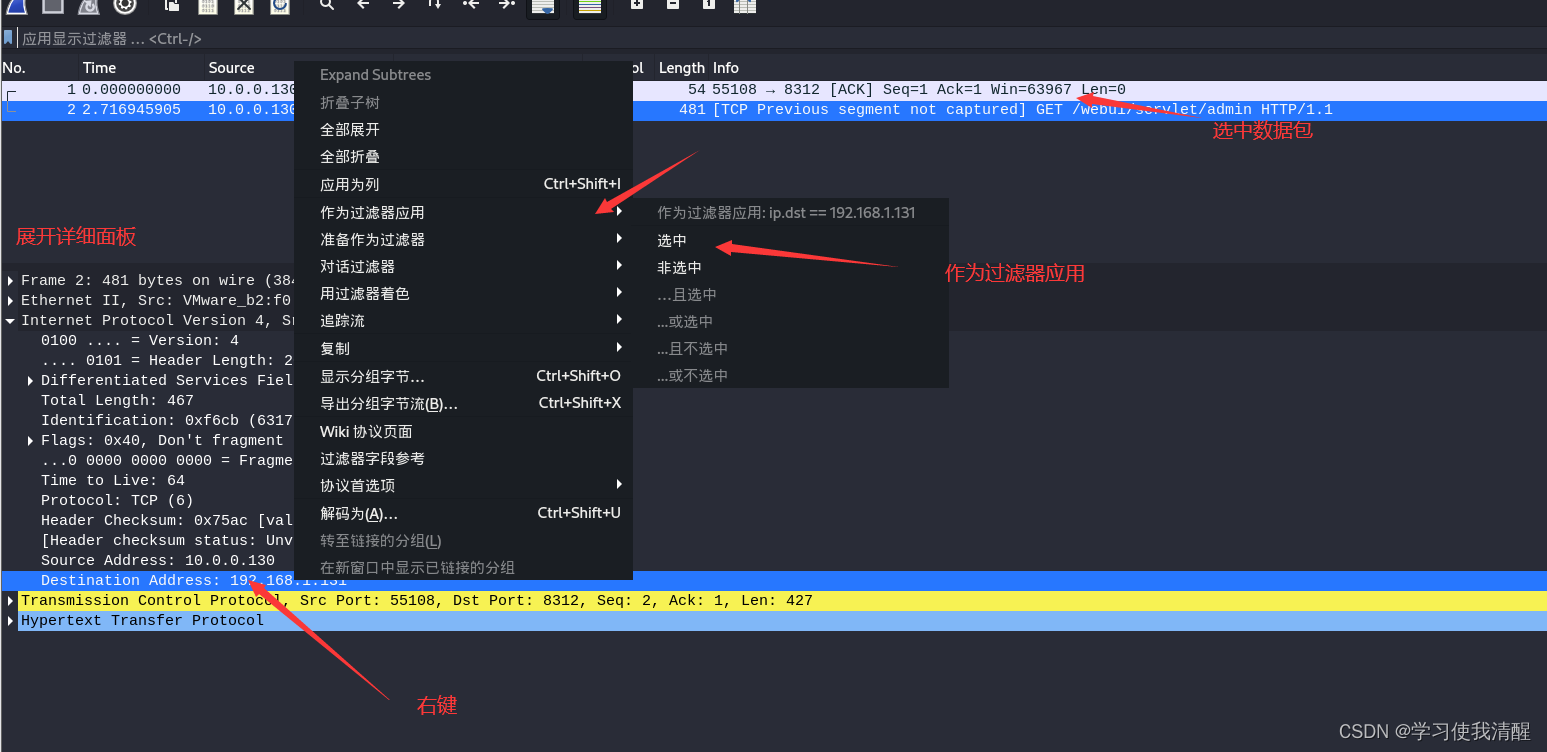

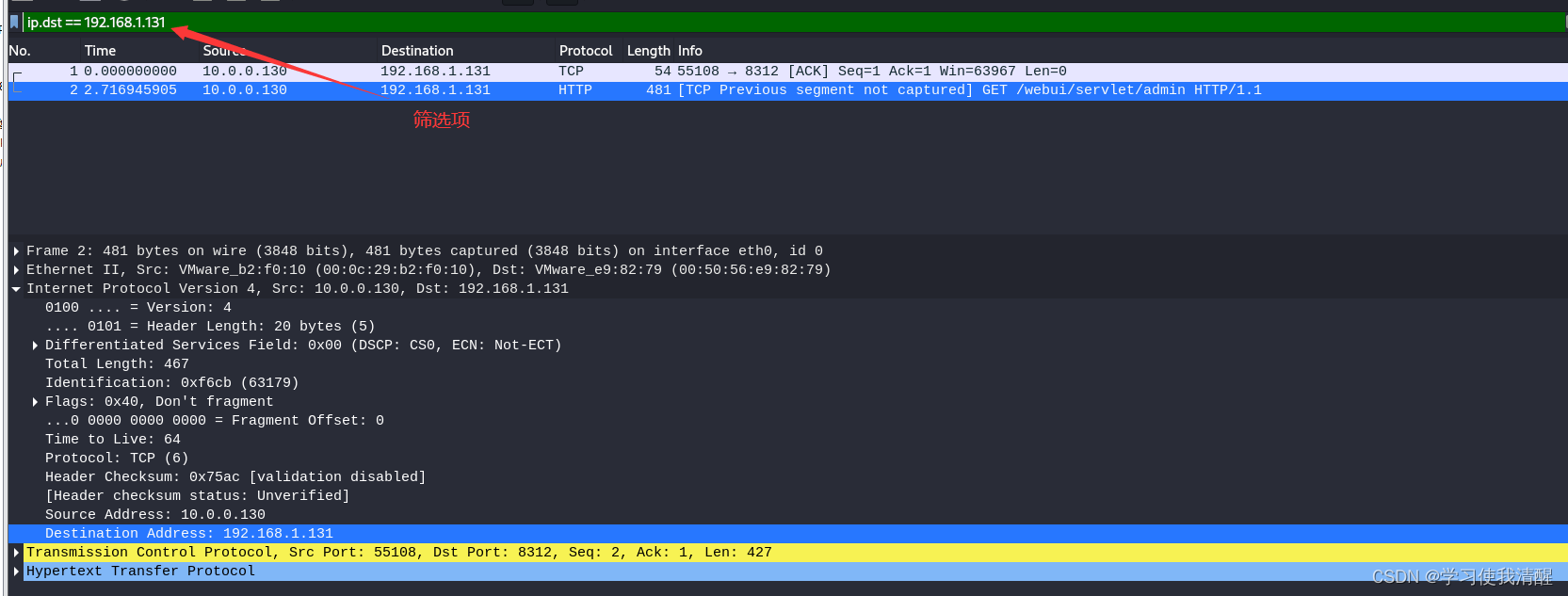

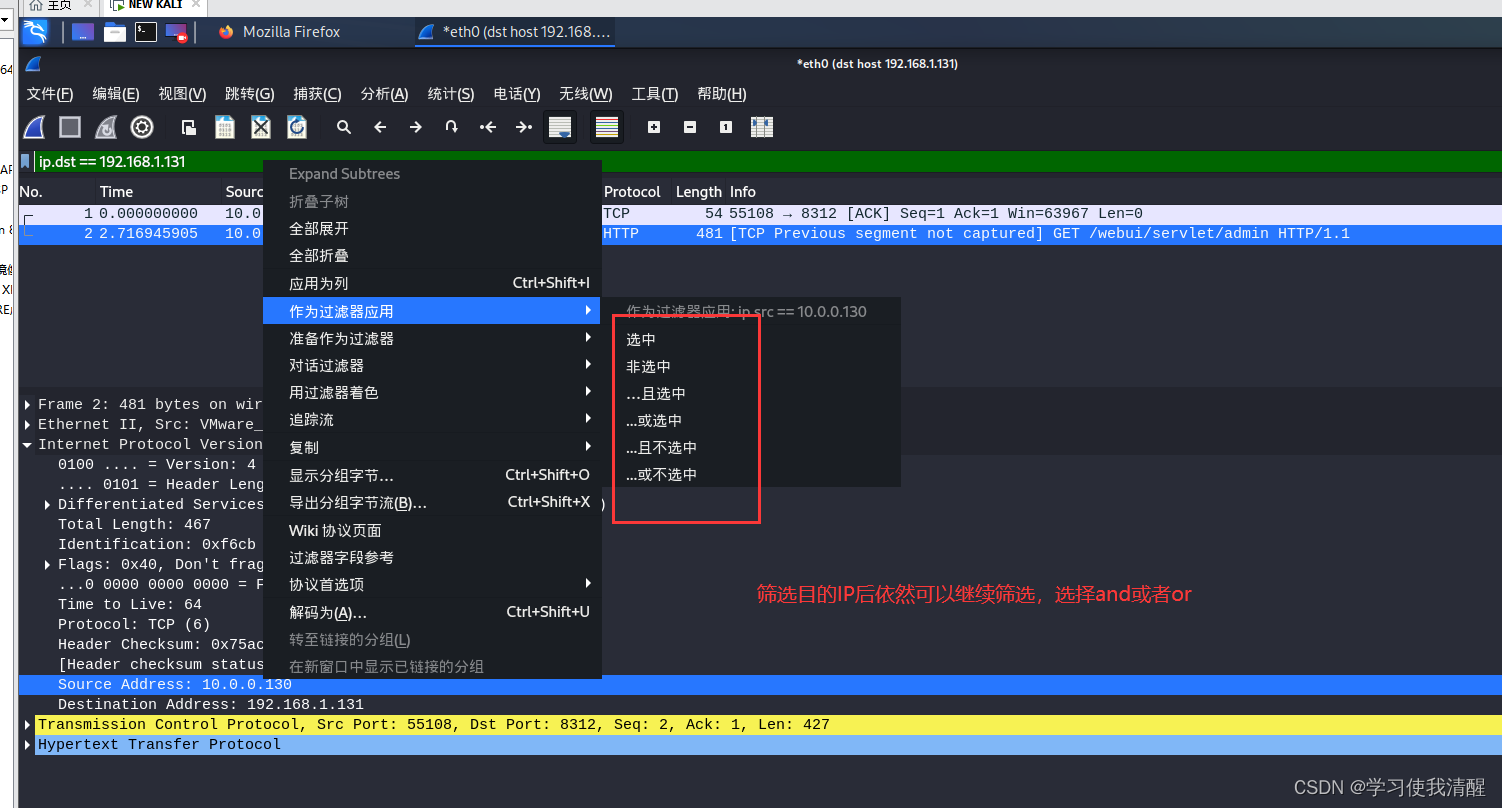

- 筛选目的地址IP如下,源地址同理ip.src

- 筛选端口 协议+端口号

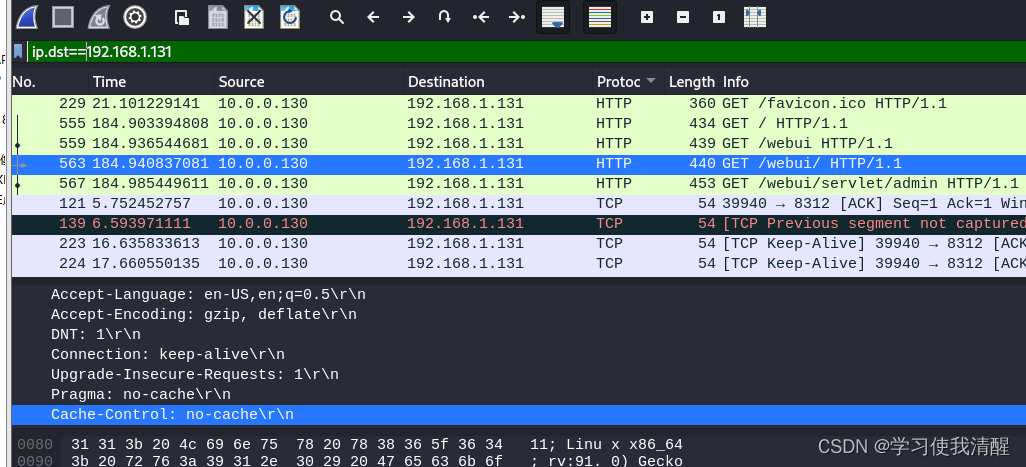

- 综合查询

- 网络范围

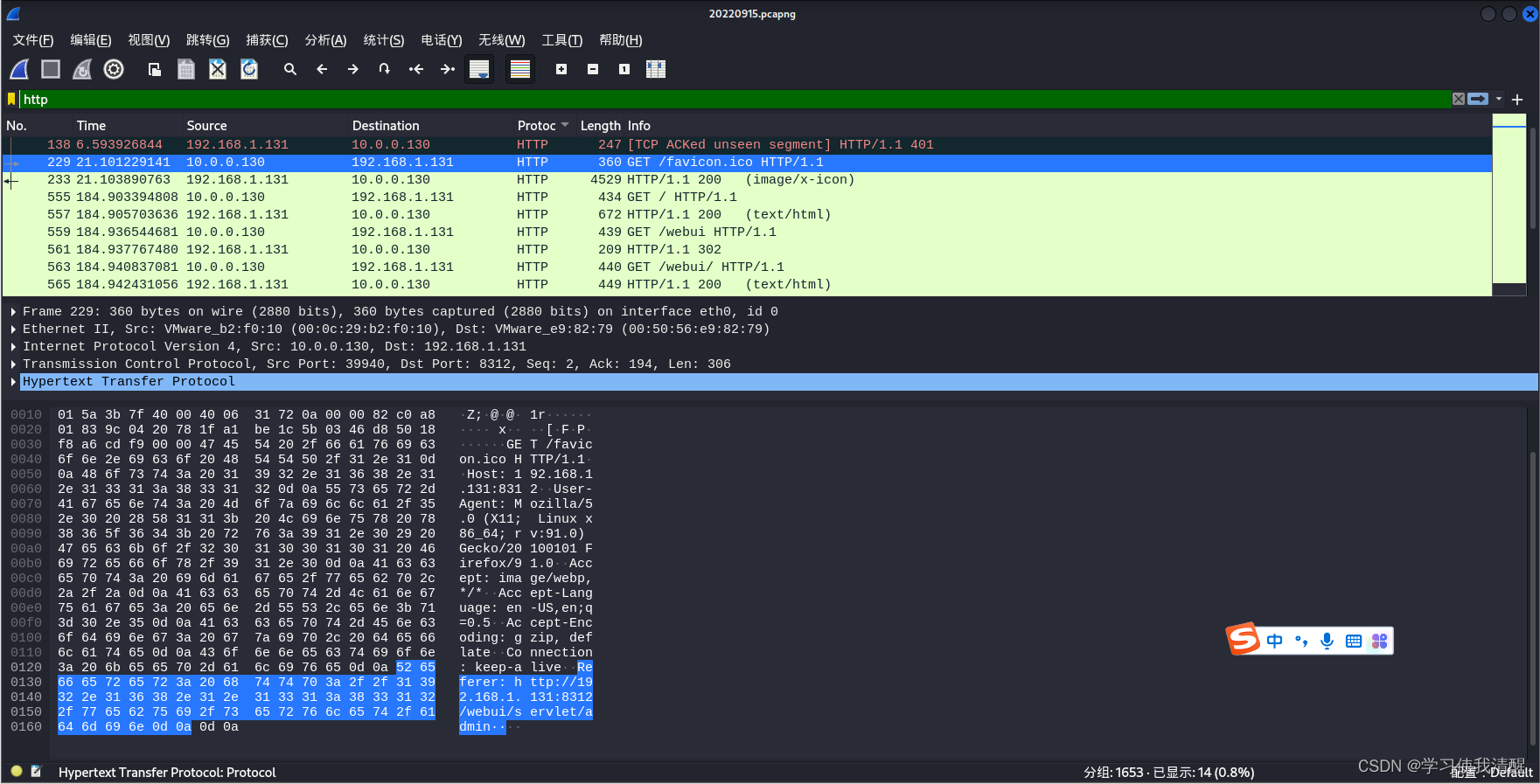

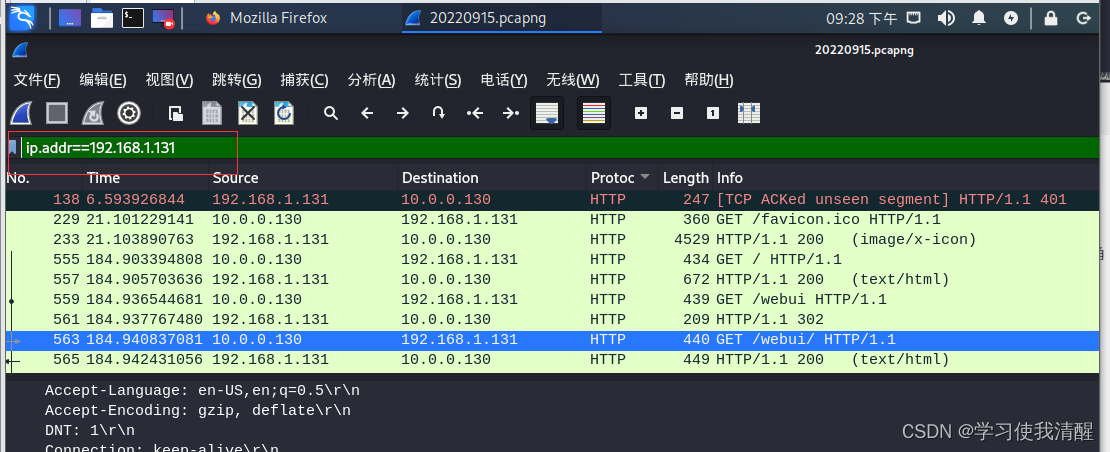

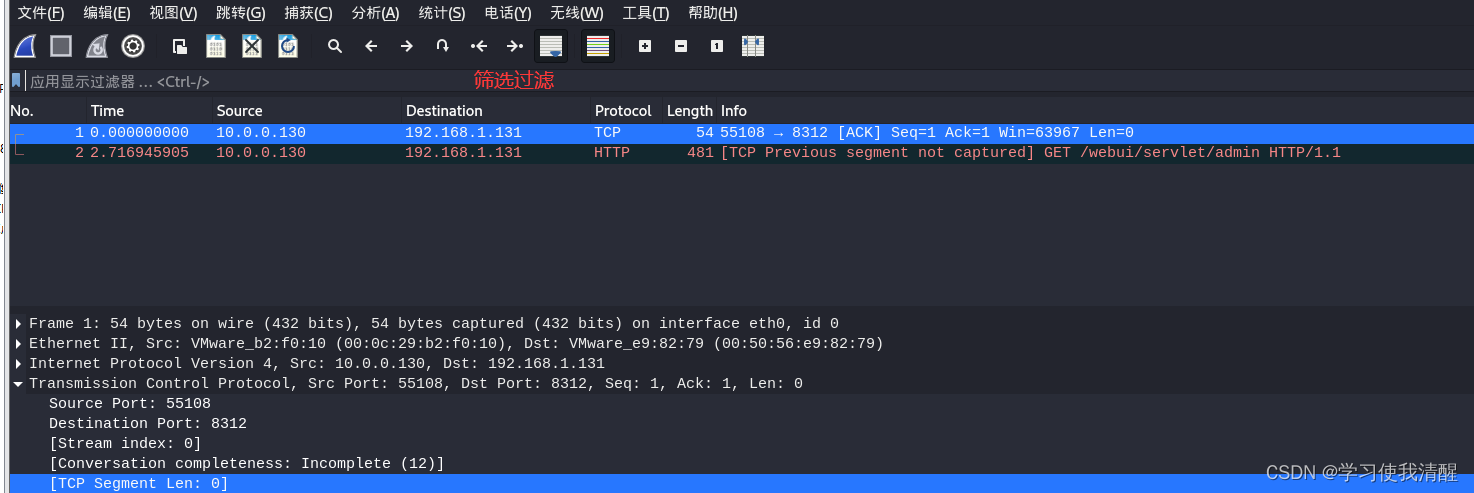

筛选过滤器(显示过滤器)

- 创建可由输入框创建或者数据包细节面板创建

或者

- 表达式规则

- 逻辑关系 与 或 非

- 格式是主题+运算符+数值

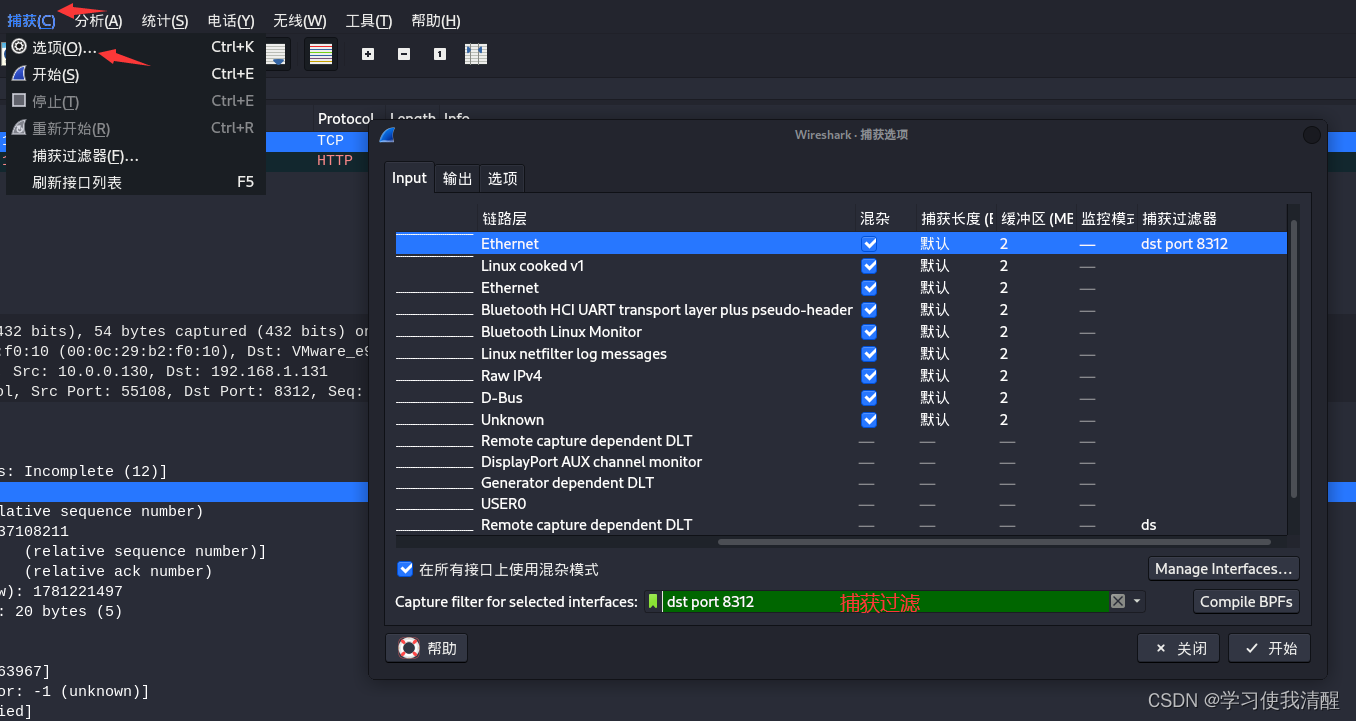

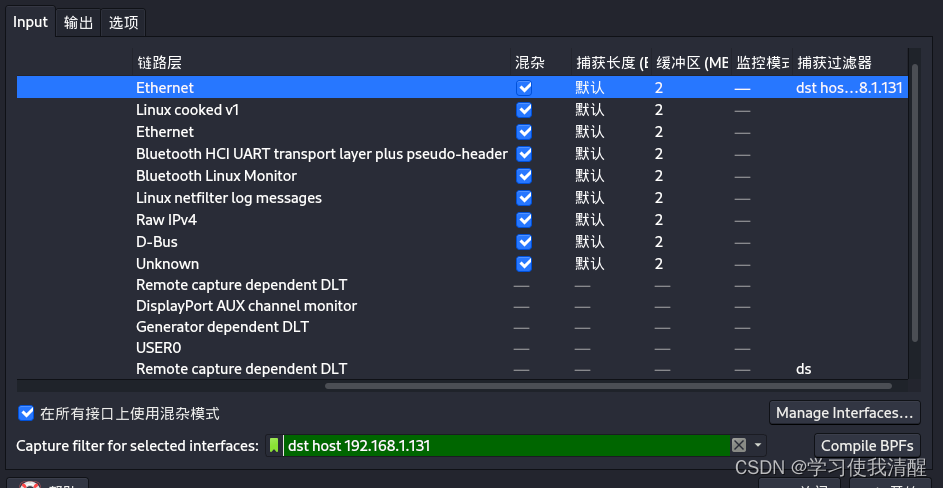

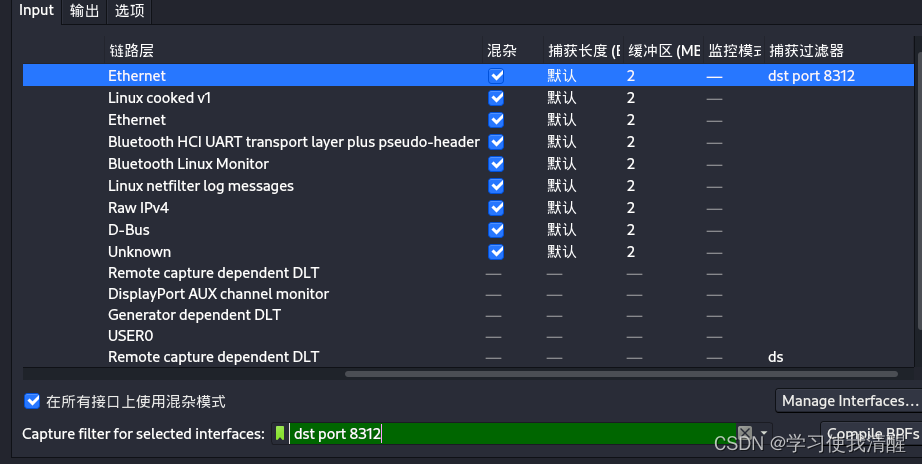

捕获过滤器

- 遵循伯克利过滤器语法规则

- 抓包之前设置规则。捕获相应数据包

- 对于host不支持cidr以及直接主机名的写法,会自动检测语法

案例演示

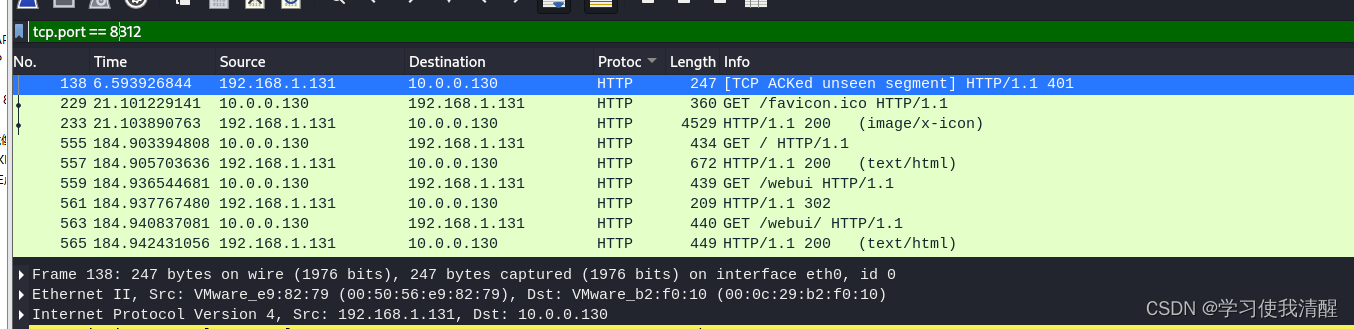

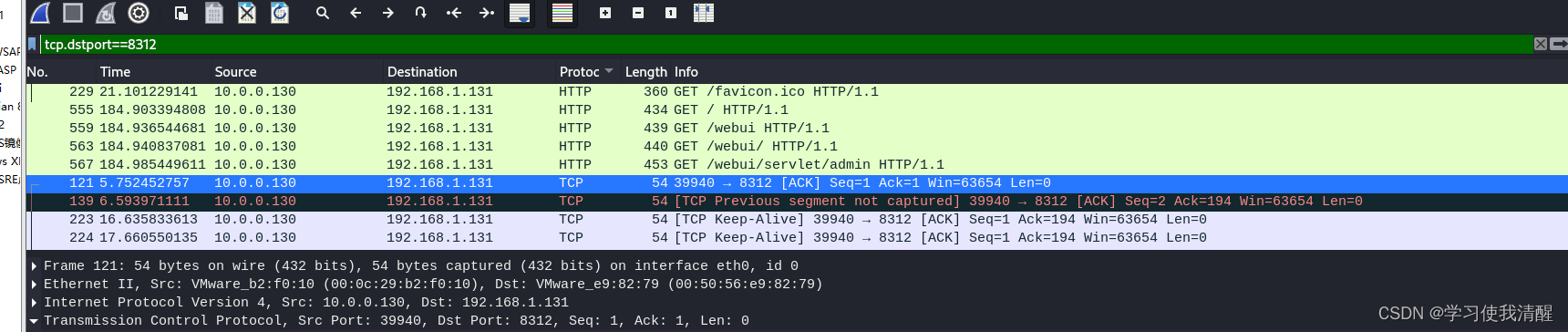

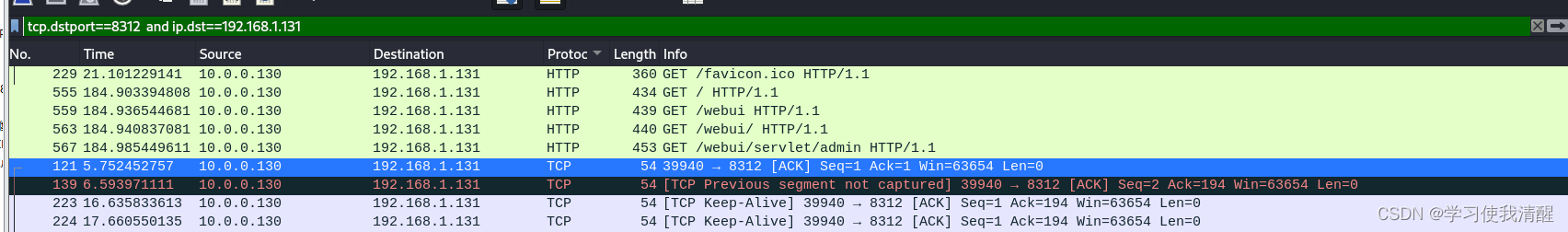

- 只捕获目标端口为8312的TCP数据包

- 之后点击开始,并测试访问192.168.1.131:8312,发现会捕获到数据包

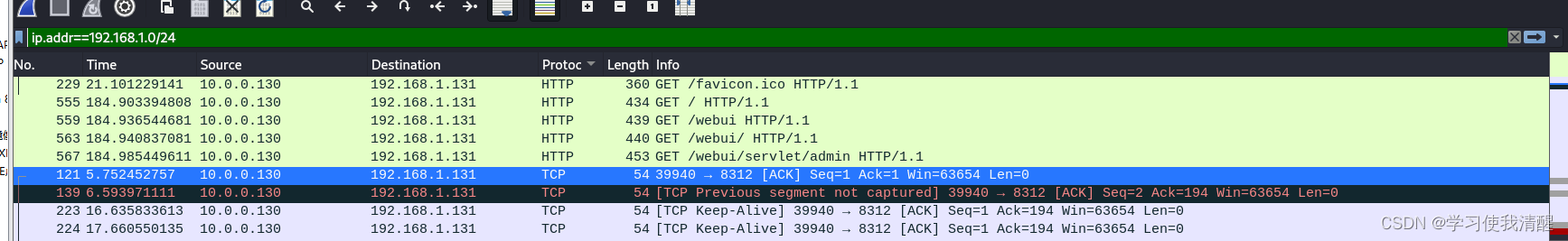

- 捕获主机IP地址为192.168.1.131的数据包

捕获文件的保存

- 设置输出文件格式 pacp-ng,pcap

- 如果数据量特别大,会导致文件过大,导致wireshark无法正常打开保存的文件;可设置自动创建新文件,每隔10s

- 使用wireshark进行网络监控,无论硬盘空间多大都可能被消耗殆尽;可设置环形缓存器

- 捕获选项设置:显示选项,解析名称,自动停止捕获

杂项设置

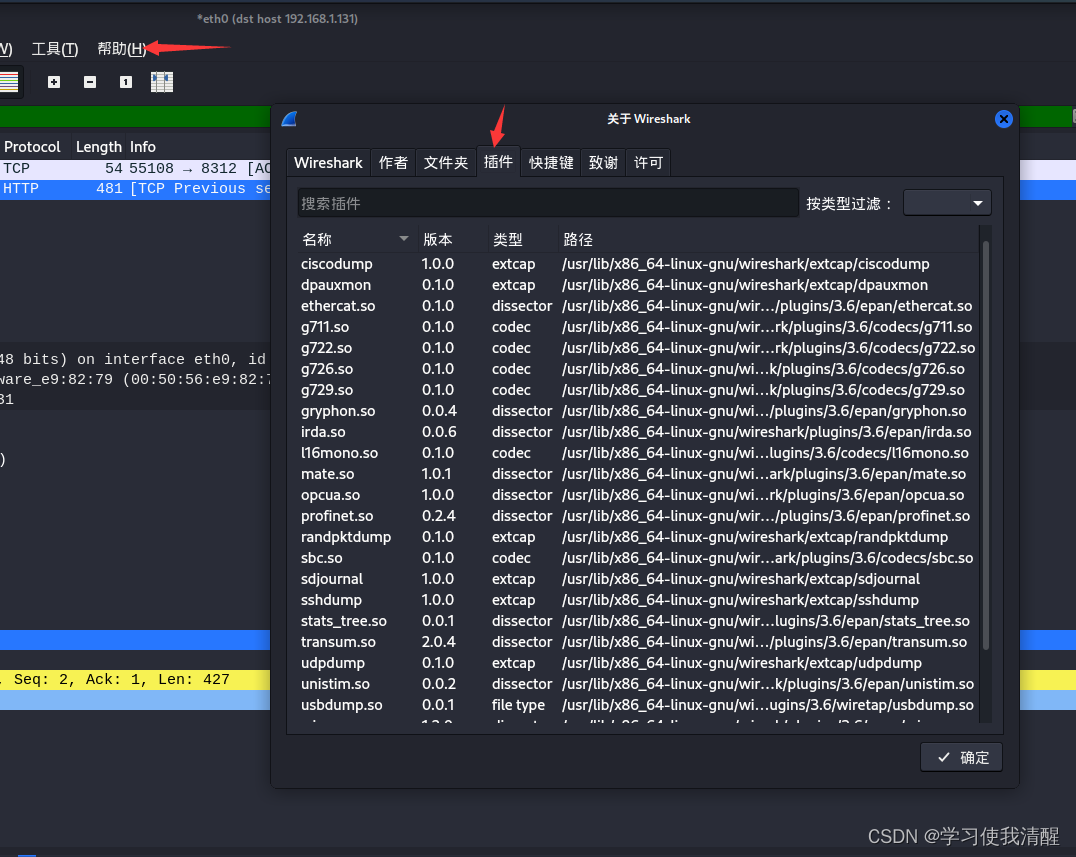

内置文件路径

- 插件

- 快捷键

默认配置