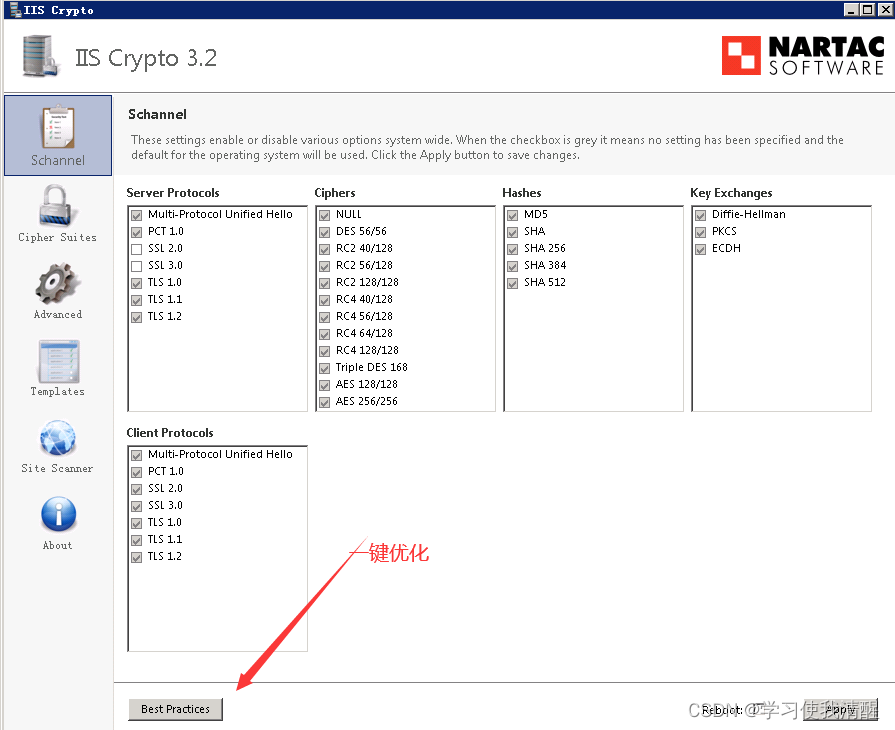

windows server处理 CVE-2014-3566漏洞

漏洞信息

- 未探测到主机有其他网站服务,该漏洞暴露于1433端口;属于信息泄露级别低危漏洞,可依据实际生产环境进行处理。

漏洞处理

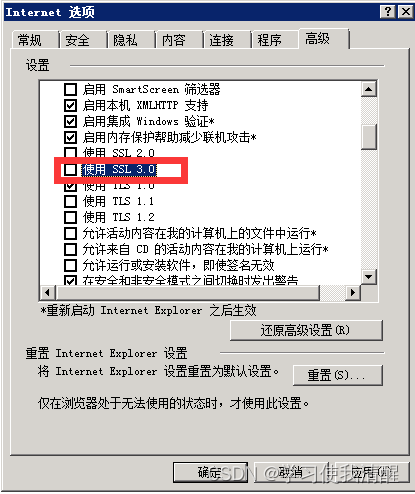

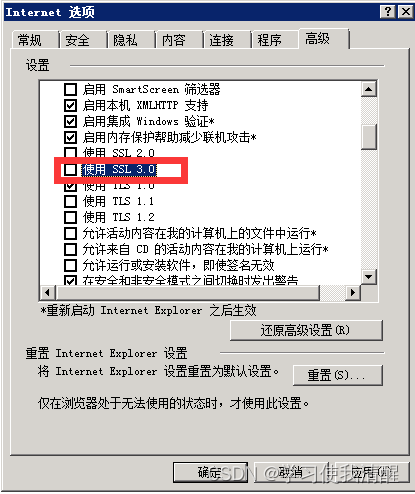

- 禁用服务端浏览器SSL 3.0协议,本文以server 2008 r2为例。

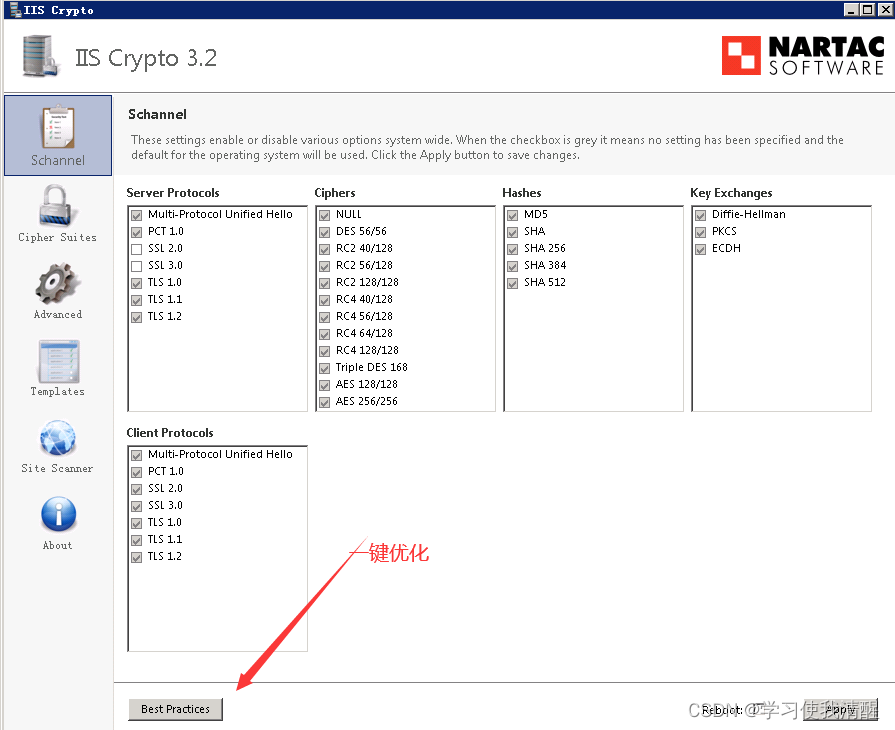

工具介绍

- Windows Server查询、启用或禁用TLS,SSL协议工具:IIS Crypto

HTTPS说明

- SSL/TLS 系列中有五种协议:SSL v2,SSL v3,TLS v1.0,TLS v1.1和TLS v1.2:

- SSL v2 是不安全的,不能使用。

- 当与 HTTP(POODLE 攻击)一起使用时,SSL v3 是不安全的,当与其他协议一起使用时,SSL v3 是弱的。它也是过时的,不应该被使用。

- TLS v1.0 也是不应该使用的传统协议,但在实践中通常仍然是必需的。其主要弱点(BEAST)在现代浏览器中得到缓解,但其他问题仍然存在。

- TLS v1.1 和 v1.2 都没有已知的安全问题,只有 v1.2 提供了现代的加密算法。

- TLS v1.2 应该是您的主要协议,因为它是唯一提供现代认证加密(也称为 AEAD)的版本。如果您今天不支持 TLS v1.2,则缺乏安全性。

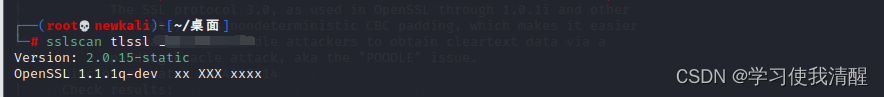

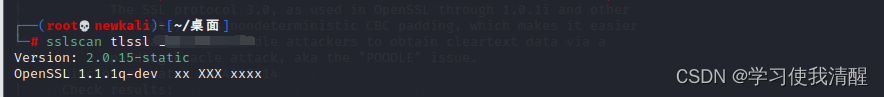

协议检测方式

下载IISCrypto工具

- 官网:https://www.nartac.com/Products/IISCrypto/

- 下载:https://www.nartac.com/Products/IISCrypto/Download

- 该工具需.net 4.0环境 附下载地址

- https://www.microsoft.com/zh-cn/download/confirmation.aspx?id=17718

- 通过查询可知该服务端未启用SSL 3.0协议。

SSLSCAN工具

结束