消息摘要算法与密码加密

目录

一、有关密码加密的问题

- 首先,对密码进行加密后,再存储,是非常有必要的,并且主要的防范对象通常是内部员工!

- 需要注意,对密码进行加密处理时,不可以使用加密算法!因为,所有的加密算法都是可以加密,也可以解密的!

- 加密算法的核心价值在于保证数据在传输过程中是安全的,并不保证数据存储的安全!

- 对需要存储的密码进行加密处理时,应该使用消息摘要算法,其本质是一种哈希算法,是不可逆向运算的!

在pring Boot项目中,提供了DigestUtils工具类,此工具类的方法可以轻松实现“使用MD5算法”进行运算,从而,可以实现将原始密码进行加密,得到一个加密后的结果。

import lombok.extern.slf4j.Slf4j;

import org.junit.jupiter.api.Test;

import org.springframework.util.DigestUtils;

@Slf4j

public class DigestTests {

@Test

public void testEncode() {

String rawPassword = "123456";

String encodedPassword = DigestUtils

.md5DigestAsHex(rawPassword.getBytes());

log.debug("原始密码={},MD5运算结果={}", rawPassword, encodedPassword);

}

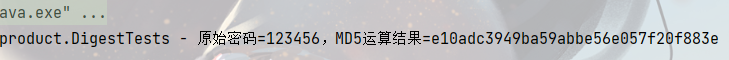

}运算后的结果就是:

二、消息摘要算法

1、消息摘要算法的典型特征:

- 消息相同,则摘要相同

- 无论消息长度,摘要的长度是固定的(同一种算法)

- 消息不同,则摘要几乎不会相同

2、常见的消息摘要算法:

- MD系列:MD2(128bit)、MD4(128bit)、MD5(128bit)

- SHA家族:SHA-1(160bit)、SHA-256(256bit)、SHA-384(384bit)、SHA-512(512bit)

以MD5为例,其运算结果是128个二进制组成,通常,会转换成十六进制数来表示,则是32位长度的十六进制数。

所以,MD5算法的运算结果的种类有2的128次方种,即:340282366920938463463374607431768211456

由于消息算法在运算过程中会丢失一部分的数据,所以,消息算法都是不可逆的!

使用消息摘要算法处理密码加密时,任何“破解”都不会是“根据密文计算得到原文”的!

在网络上,有一些平台记录了简单的明文密文的对应关系的数据库,以实现“根据密文查询出原文”的效果,但是,只要原文足够复杂(8位长度以上),这些平台不可能收录其对应关系!

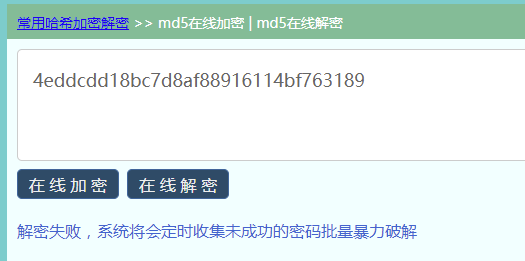

例如md5解密|md5在线解密 - 全球唯一8位小写+数字全收录的解密网站

我们可以去尝试一下,将之前的密码123456加密后的密文去进行解密:

我们可以看出平台记录了简单的明文密文的对应关系,对于一些简单的长度小的密码是可以解密的,但是当我们的密码足够复杂长度够长后这些平台就不可能对其进行解密。

所以为了保证密码原文的复杂性,应该使用“盐”,它将作为被运算数据的组件部分之一,例如:

String rawPassword = "123456";

String salt = "jhfdiu78543hjfdo8";

String encodedPassword = DigestUtils.md5DigestAsHex((rawPassword + salt).getBytes());当添加盐后,即使原密码非常简单,但是,对于运算过程而言,真正的原始数据已经变成了123456jhfdiu78543hjfdo8,这样的原文与其密文的对应关系是不可能被各平台收录的!

我们可以将得到的密文去测试一下:

原文: 123456

所加的盐:jhfdiu78543hjfdo8

加盐得到的密文:4eddcdd18bc7d8af88916114bf763189

可以看出结果并没有和之前一样成功解密

三、如何保障用户密码的安全

所以为了保障用户密码的安全,可行的做法有:

1、要求用户使用强度更高的原始密码

- 要求使用较长的密码

- 要求密码中包含的字符种类更多样化

2、加盐

- 理论上,盐值越复杂越好,但是,也没有必要过度复杂

- 盐值的具体使用也没有规定,原则上,只要能使得被运算数据变复杂即可

3、循环加密

- 将第1次运算得到的密文,作为原文,进行第2次的运算,如此循环多次

- 使用位长更长的消息摘要算法 - 综合使用以上各种做法